Як створити свій VPN -сервер із OpenVPN та Debian, як встановити власний VPN на сервері – Numerama

Як встановити власний VPN на сервері

Contents

- 1 Як встановити власний VPN на сервері

- 1.1 Debian 11 та OpenVPN: Як створити власний сервер VPN ?

- 1.2 II. Встановлення сервера OpenVPN на Debian 11

- 1.3 III. Перевірте з’єднання VPN

- 1.4 IV. Висновок

- 1.5 Як встановити власний VPN на сервері

- 1.6 Встановіть домашній VPN на Raspberry Pi

- 1.7 Встановіть VPN на віртуальну машину, встановивши Algo VPN

- 1.8 Пройдіть рішення під ключами господарів

- 1.9 Легкий, але обмежений

- 1.10 Хороший постачальник VPN простіший

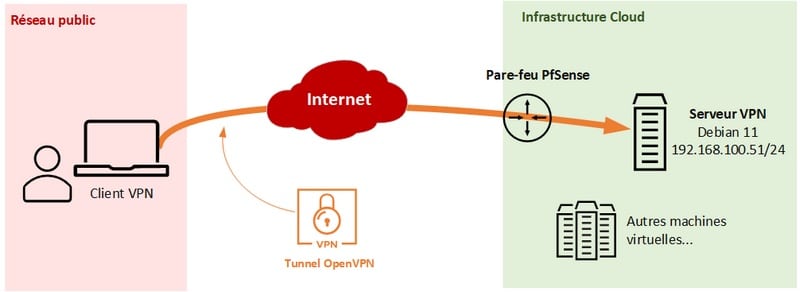

Щоб налаштувати сервер VPN на основі OpenVPN, існують різні рішення: спирайтеся на брандмауер, як Pfsense, використовуйте машину Linux, використовуйте машину Windows тощо. Сьогодні ми зацікавлені в реалізації на машині Linux, у цьому випадку під Debian 11.

Debian 11 та OpenVPN: Як створити власний сервер VPN ?

У цьому підручнику ми навчимося налаштувати сервер VPN під Debian 11 з OpenVPN, з метою створення VPN -сервера, на якому ми будемо покладатися на орієнтацію в Інтернеті. Цей підручник ідеально підходить, якщо ви хочете налаштувати власний сервер VPN, на сервері VPS у хмарі в Ovhcloud чи іншому. Таким чином, віддалена клієнтська машина може підключитися до сервера OpenVPN для доступу до Інтернету, використовуючи підключення сервера OpenVPN, а також до віддаленої інфраструктури, будь то сервер VPN, або інший сервер однієї мережі. Дійсно, цей принцип заснований на впровадженні VPN “клієнта до місця”.

Як нагадування, VPN засоби Vіртуальний Собрізати Нелакорт І мета VPN проста: VPN створить віртуальний зв’язок між двома точками, Наприклад, між двома діловими мережами (VPN -сайтом на сайт) або між ПК -клієнтом та бізнес -мережею (клієнт VPN на сайті). В межах цього посилання, яке називається тунель, Дані будуть кількісно оцінений І ізольований від решти трафіку, це все інтерес VPN та це поняття “приватне”. Сьогодні VPN для особистого використання дуже популярні для об’єднання цензури, приховують свою навігацію в Інтернеті тощо.

Щоб налаштувати сервер VPN на основі OpenVPN, існують різні рішення: спирайтеся на брандмауер, як Pfsense, використовуйте машину Linux, використовуйте машину Windows тощо. Сьогодні ми зацікавлені в реалізації на машині Linux, у цьому випадку під Debian 11.

Ось деяка інформація про інфраструктуру дня:

Існує кілька можливих архітектур, включаючи:

- На сервері OpenVPN є загальнодоступна IP -адреса (випадок VPS), тому ми підключаємось безпосередньо до його публічної IP -адреси

- Сервер OpenVPN маскується позаду маршрутизатора / брандмауера, а отже, за NAT. Результат, ми підключаємось до загальнодоступної IP -адреси обладнання (маршрутизатор/брандмауер), і завдяки правилу перенаправлення порту ми підключаємось до нашого VPN – Я в цьому випадку, як частина цієї демонстрації

Після підключення до VPN від клієнта VPN, весь трафік трафіку проходить через VPN і залишає через Інтернет -з’єднання сервера OpenVPN.

II. Встановлення сервера OpenVPN на Debian 11

Ми могли б налаштувати сервер OpenVPN вручну, і крок за кроком на нашому сервері Debian 11. Однак ми будемо використовувати сценарій встановлення, який дозволить розгорнути сервер VPN дуже легко і швидко. Цей сценарій, сумісний Debian, Rocky Linux, Fedora, Ubuntu тощо. доступний на github: ви можете переглянути його код за бажанням.

Що це за встановлення ? Цей сценарій дуже практичний, але що він буде робити на машині ?

- На машині Debian він встановить наступні пакети: OpenVPN, IPTABLES, OPENSSSL, WGET, CA-BIKITATS, CURL, UNBOUND

- Налаштуйте OpenVPN через файл конфігурації:/etc/OpenVPN/Сервер.розгублений

- Налаштуйте iptables на сервері, щоб дозволити потоки

- Активуйте маршрутизацію на сервері VPN (“Sysctl сітка.Ipv4.ip_forward = 1 “в /etc /systeml.D/ 99 -Openvpn.розгублений ))

Крім встановлення сервера OpenVPN, сценарій покладається на локальний PKI, щоб створити необхідний сертифікат для належного функціонування VPN.

Перш ніж почати, переконайтеся, що ваш VPN -сервер добре підключений до Інтернету та має фіксовану IP -адресу.

Мати. Завантажте сценарій інсталяції

Підключіться до майбутнього сервера VPN та запустіть з оновлення кешу пакету. Ми також використовуємо можливість встановити Curl.

Sudo apt-get update sudo apt-get install curl

Потім завантажте сценарій встановлення за допомогою Curl:

curl -o https: // raw.гайтубусент.com/angristan/openvpn-install/master/openvpn-install.штук

Як тільки сценарій буде завантажений, ви повинні додати права виконання, щоб мати можливість його виконати пізніше:

Chmod +x openvpn-install.штук

Потім запустіть сценарій, щоб запустити крок конфігурації за кроком сервера OpenVPN:

Судо ./OpenVPN-install.штук

Б. Налаштуйте VPN

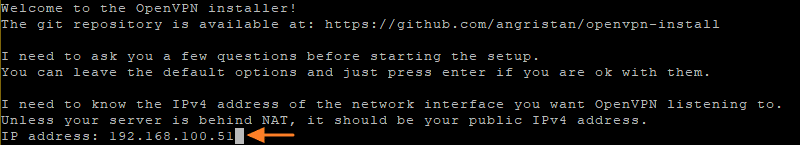

Повідомлення “Ласкаво просимо Тон Інсталяція OpenVPN!”Ефекти та кроки конфігурації будуть пов’язані. Перш за все, це необхідно Вкажіть адресу IPv4 сервера VPN, Але хороша новина полягає в тому, що вона повертається автоматично. Якщо це локальна IP -адреса, це означає, що є NAT, і в цьому випадку це логічно. В іншому випадку тут відображатиметься публічна IP -адреса вашого сервера, наприклад, на вашому сервері VPS. Тут сценарій добре повертається “192.168.100.51 “перевірити.

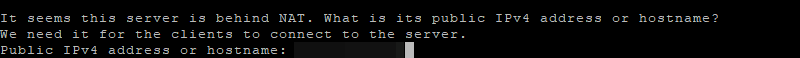

До того ж, Сценарій виявляє наявність NAT та вказує публічну IP -адресу. Просто перевірте, якщо ви не хочете вказати певне доменне ім’я або не виправити інформацію, підняту сценарієм (яка покладається на Curl, щоб відновити ваш загальнодоступний IP).

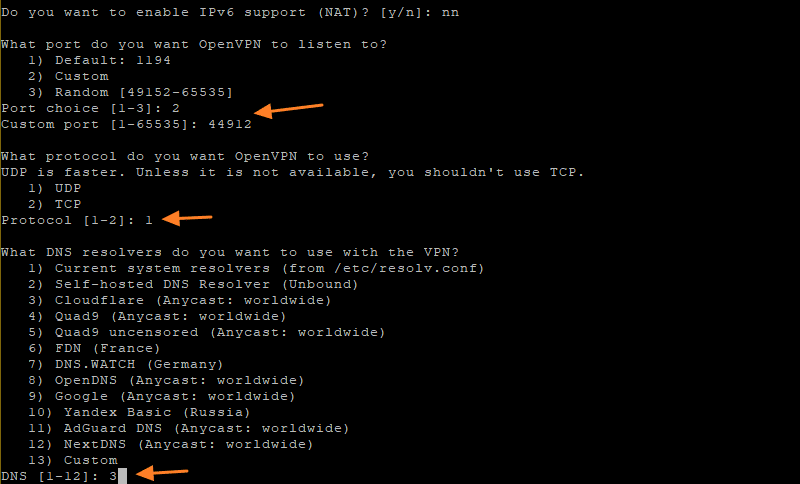

Це вимагається, якщо ви хочете активувати підтримку IPv6, ви можете вказати “n”, щоб відмовитись.

- Який порт ви хочете, щоб OpenVPN перелічив?

Тоді ви повинні вибрати порт, на якому буде слухати сервер VPN. За замовчуванням це порт 1194, але я рекомендую використовувати персоналізований порт, щоб приховати свій VPN (Ви можете використовувати порт, який використовується іншим протоколом (приклад: 443/https), щоб легше пройти через певні брандмауери).

Для визначення персоналізованого порту вказуйте “2”, а потім вкажіть номер порту. Наприклад “44912” у моєму прикладі.

- Який протокол ви хочете використовувати OpenVPN ?

OpenVPN швидше за допомогою протоколу транспорту UDP, і, крім того, це його режим роботи за замовчуванням. Я закликаю вас залишатися на UDP, якщо ви не спробуєте пройти через брандмауер: якщо ви використовуєте порт 443, то більш послідовно використовувати TCP, щоб зробити HTTPS !

- Які резолюції DNS ви хочете використовувати з VPN ?

Після підключення до VPN, який сервер VPN ви хочете використовувати для роздільної здатності імен. Ви можете вибрати персоналізований сервер із вибором 13 або вибрати один із списку, що вказує на ваш номер.

Стільки для першої серії питань. Підемо за.

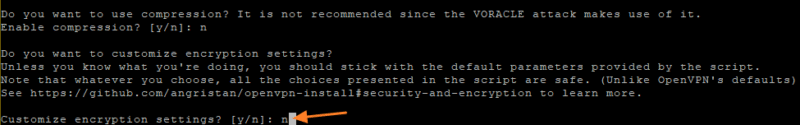

- Ви хочете використовувати стиснення ?

Сценарій рекомендує нам не використовувати стиснення, оскільки його використовують атаки Voracle. Вкажіть “n” та перевірити.

- Налаштування налаштувань шифрування ?

Сценарій вже заздалегідь налаштований, щоб використовувати певні параметри для шифрування тунелю VPN та його безпеки в цілому. У вас є можливість визначити власні параметри, вказуючи “Y”, інакше просто зробіть “n”.

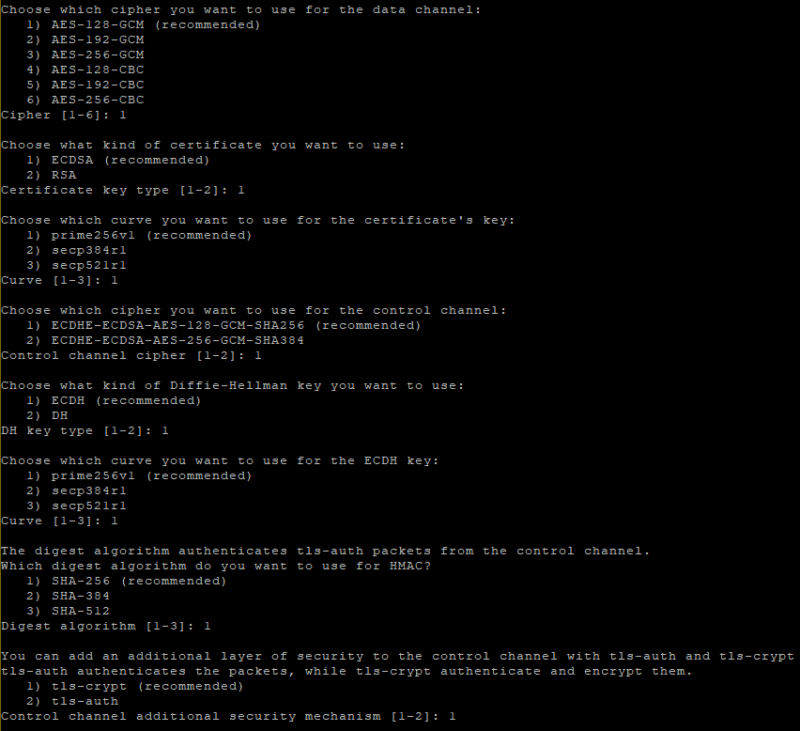

Нижче, ось різні пропоновані варіанти (а також рекомендовані варіанти та відповідають автоматичній конфігурації) для тих, хто вирішує персоналізувати варіанти шифрування.

Перша частина допиту закінчена ! Поки що сценарій ще не змінив локальну машину. З іншого боку, в цей точний момент, якщо натиснути клавішу “ввести” (або інший дотик), розпочнеться встановлення сервера OpenVPN.

![]()

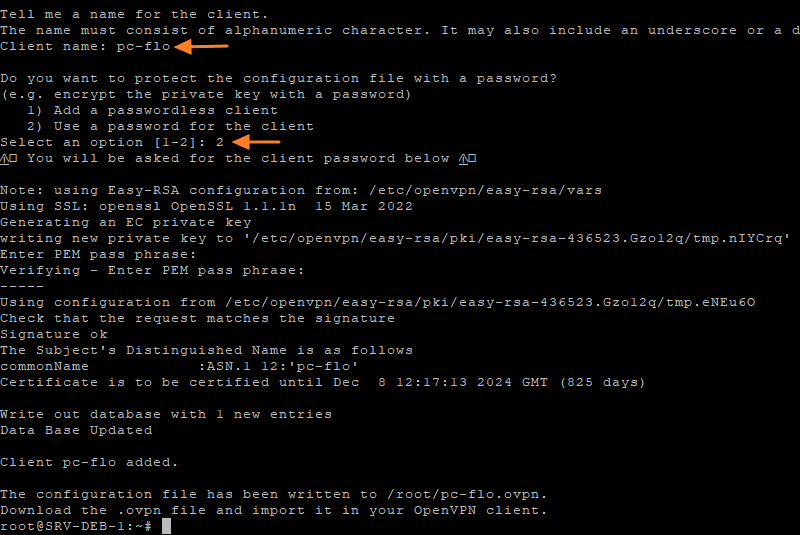

Проти. Створення першого клієнта

Слідом за конфігурацією сервера VPN, установка за допомогою сценарію продовжується з створенням першого клієнта VPN. Вкажіть назву ПК, яке використовуватиме VPN (просто для того, щоб знайти свій шлях), наприклад “PC-FLO“. Тоді питання “Ви хочете захистити файл конфігурації за допомогою пароля?“відображається, вкажіть” 2 “для так, щоб Визначте пароль, який буде необхідний для встановлення з’єднання VPN.

Це генерує файл конфігурації OVPN у профілі користувача, який використовується. Тут я підключений як корінь, тому конфігурація генерується в “root/”. З точки зору сервера VPN, додавання цього клієнта генерує два файли:

- Сертифікат клієнта в /etc/OpenVPN/easy-rsa/pki/виданий/.КРТ

- Приватний ключ для замовника в /etc/OpenVPN/Easy-PSA/PKI/private/.Ключ

Примітка : У будь -який час ви можете змінити конфігурацію свого сервера OpenVPN, змінивши файл конфігурації: /etc/OpenVPN/Сервер.розгублений

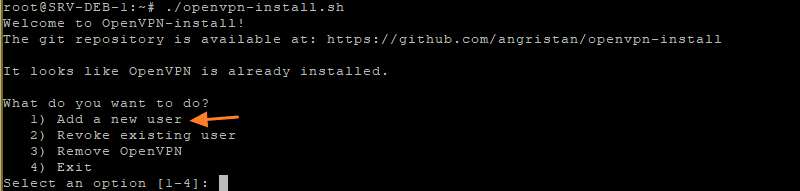

Р. Додайте нового клієнта OpenVPN

У будь -який час ви можете додати нового чистого клієнта, який кожна машина, яка підключається, має власний сертифікат. Чи для Додайте або видаліть нового клієнта, просто повторно виконайте сценарій і зробіть вибір “1”.

Судо ./OpenVPN-install.штук

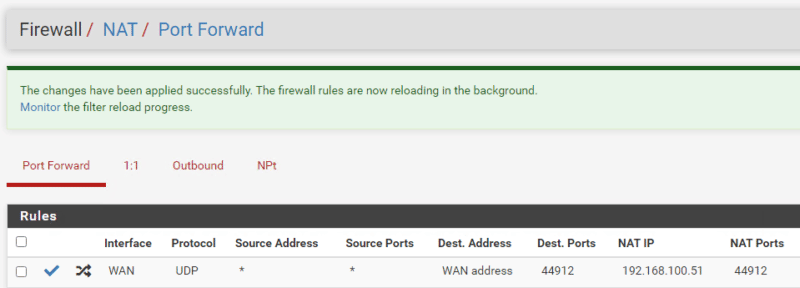

Е. У режимі NAT: правило перенаправлення порту

У режимі NAT, тобто з VPN -сервером, підключеним за маршрутизатором/брандмауером, де активується NAT, вам доведеться Створіть правило перенаправлення порту. В іншому випадку потоки для вашої публічної IP -адреси на порту 44912 не будуть перенаправлені на сервер VPN.

- Якщо ці поняття розмиті для вас: Нат і Пат для початківців

Таким чином, на своєму брандмауері я створюю правило для перенаправлення потоків UDP/44912 для моєї публічної IP -адреси для сервера VPN (192.168.100.51).

III. Перевірте з’єднання VPN

Файл конфігурації, створений раніше (/Root/pc-flo.Овпн) у профілі користувача повинен бути перенесений на комп’ютер, який повинен підключитися до VPN. Якщо ви знаходитесь у Windows, ви можете використовувати WinSCP або SCP, а під Linux ви можете використовувати SCP.

Мати. На Windows

У Windows вам доведеться встановити GUI OpenVPN або OpenVPN Connect. Особисто я використовую GUI OPENVPN Тому я повинен скопіювати та вставити файл OVPN у наступному каталозі:

C: \ Програмні файли \ OpenVPN \ Config

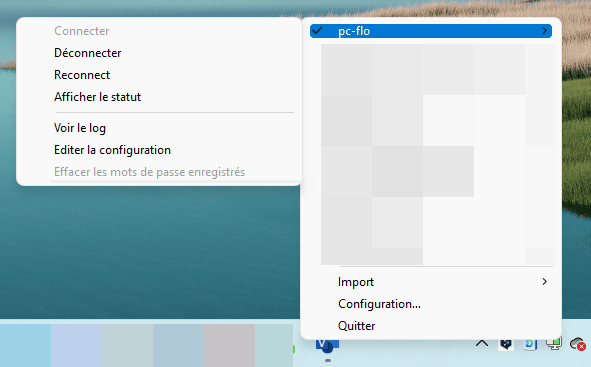

Таким чином, у своєму клієнті VPN я можу побачити, як з’явиться нове з’єднання VPN, яке займає ім’я, яке має файл OVPN:

Натискання на “З’єднувати“, я маю Введіть пароль, пов’язаний із клієнтом “PC-Flo” Для того, щоб засвідчити мене зі своїм сертифікат.

Після підключення я можу Доступ до мого сервера Debian 11 в SSH завдяки його локальній IP -адресі, знати “192.168.100.51“. Я також можу отримати доступ до інших серверів у своїй віддаленій інфраструктурі. Якщо я отримую доступ до Інтернету, я проходжу свій VPN і тому використовую свій VPN Internet Connection !

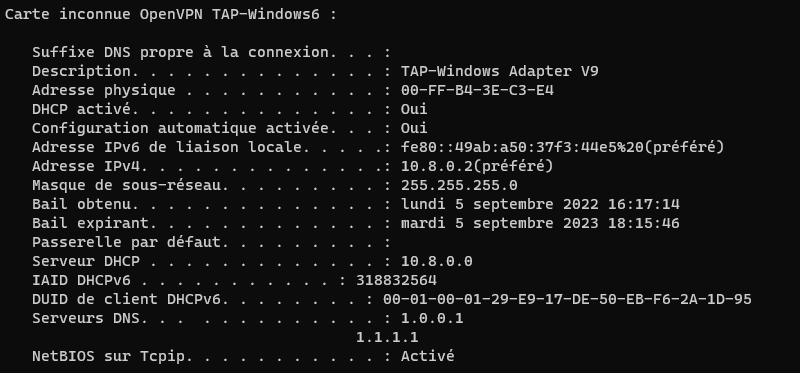

На стороні Windows, дивлячись на IP -конфігурацію моєї машини, я бачу, що тунель VPN працює в мережі “10.8.0.0/24“Оскільки у мене є IP -адреса”10.8.0.2/24“. Ця підмережа визначається у файлі “/etc/openvpn/сервер.Conf “з сервера VPN через” Сервер 10.8.0.0 255.255.255.0. З точки зору серверів DNS, визначаються CloudFlare (1.0.0.1 і 1.1.1.1) і що я вибрав під час початкової конфігурації.

Б. На Linux

Якщо ваша публікація клієнта, яка повинна використовувати VPN, знаходиться під Linux, ви можете встановити OpenVPN через цю команду:

Sudo apt-get install openvpn

Тоді файл конфігурації OVPN повинен бути осаджений у цьому місці:

/etc/OpenVPN/Клієнт/

Щоб запустити з’єднання на основі цього файлу конфігурації, цього буде достатньо:

OpenVPN-Client-Config/etc/OpenVPN/Клієнт/PC-FLO.Овпн

Проти. Газети на сервері VPN

Підключення позиції клієнта видно в газетах сервера VPN, виконуючи замовлення нижче.

Journalctl-ідентифікація OVPN-сервера

Наприклад, під час підключення з мого повідомлення клієнта Windows видно наступні газети:

Srv-deb-1 ovpn-сервер [436393]: multi: multi_init називається, r = 256 v = 256 srv-deb-1 ovpn-сервер [436393]: Ifconfig Pool IPv4: База = 10.8.0.2 розмір = 252 SRV-DEB-1 OVPN-SERVER [436393]: Список пулу IFCONFIG SRV-DEB-1 OVPN-Server [436393]: Послідовність ініціалізації завершена SRV-DEB-1 OVPN-сервер [436393] ::: 53471 Вихідний канал: ' AES-256-CTR 'Ініціалізований з 256-бітним ключем SRV-DEB-1 OVPN-SERVER [436393] :: 53471 Шифрування каналу управління вихідним: Використання 256 бітного Hash' Sha256 'для автентифікації HMAC SRV-DEB-1 ovpn-Server-' Сервер [436393] :: 53471 Шифрування каналу вхідного керування: CIPHER 'AES-256-CTR' Ініціалізований з 256-бітним ключем Srv-deb-1 ovpn-сервер [436393] ::: 53471 Шифрування каналу вхідного каналу: З використанням 256 біт-хешів " SHA256 'для аутентифікації HMAC SRV-DEB-1 OVPN-SERVER [436393] :: 53471 TLS: Початковий пакет з [AF_INET] 89.87.49.50: 53471, SID = EB971C1D A6A6884B SRV-DEB-1 OVPN-SERVER [436393] :: 53471 Перевірте ОК: Глибина = 1, CN = CN_UIEY50OEG1ZHHNLA8 SRV-DEB-1 OVPN-TOER [436393], Cn = pc-flo SRV-DEB-1 OVPN-SERVER [436393] :: 53471 Інформація про однорангові: iv_ver = 2.5.6 SRV-DEB-1 OVPN-SERVER [436393] :: 53471 Інформація про однорангових: Iv_plat = виграш Srv-deb-1 ovpn-server [436393] :: 53471 Інформація про однолітку: iv_proto = 6 srv-deb-1 ovpn-server [436393] ::: 53471 Інформація про однорангові? 436393] :: 53471 Інформація про однорангові: iv_ciphers = AES-256-GCM: AES-128-GCM SRV-DEB-1 OVPN-Server [436393] ::: 53471 Інформація про однолітку: IV_LZ4 = 1 SRV-DEB-1 ovpn-Server [436393] :: 53471 Інформація про однорангові: iv_lz4v2 = 1 Srv-deb-1 ovpn-server [436393] :: 53471 Інформація про однорангові: iv_lzo = 1 Srv-deb-1 ovpn-сервер [436393] :: 53471 Інформація про: IV_STUB? = 1 srv-deb-1 ovpn-server [436393] :: 53471 Інформація про однорангові: iv_comp_stubv2 = 1 srv-deb-1 ovpn-server [436393] ::: 53471 Інформація про однорангові Сервер [436393] :: 53471 Інформація про однорангові: iv_gui_ver =OpenVPN_GUI_11 SRV-DEB-1 OVPN-SERVER [436393] :: 53471 Інформація про однолітку: IV_SSO = OpenUrl, Crtext SRV-DEB-1 OVPN-SERVER [436393] :: 53471 Канал управління: TLSV1.3, шифр TLSV1.3 TLS_AES_256_GCM_SHA384, 256 Біт EC, Curve: Prime256V1 SRV-DEB-1 OVPN-SERVER [436393] :: 53471 [PC-FLO] З'єднання, ініційоване з [AF_INET] : 53471

Крім того, ви можете візуалізувати правила IPTable за допомогою команди нижче:

iptables -t nat -l -n -v

Ця команда повинна дозволити вам побачити, що ланцюг -футів містить цей рядок:

2200 971K маскараде все - * ens192 10.8.0.0/24 0.0.0.0/0

Основна лінія для правильного маршрутизації та транспортування потоків VPN.

IV. Висновок

Цей підручник закінчується: ми щойно бачили простий спосіб Налаштування сервера OpenVPN під Debian 11 Використання цього чудового сценарію встановлення. Я знайшов час, щоб пояснити вам, що робив сценарій, щоб ви могли зрозуміти, що робите, водночас. Знайте, що існує багато можливих конфігурацій для реалізації VPN з OpenVPN.

Щоб налаштувати VPN для підключення до повної інфраструктури, рекомендую встановити його на своєму брандмауері, щоб мати можливість керувати потоками безпосередньо на цьому рівні. Буде простіше дозволити лише певні протоколи в тунелі VPN або дозволити потік лише до певних господарів. З іншого боку, для VPN, який ви використовуєте для особистого використання, для обходу цензури, наприклад, це рішення ідеальне.

Поділіться цією статтею

- ← Попередній Text4shell: критична недолік безпеки в текстовій бібліотеці Apache Commons

- Більше 20 мільйонів накопичених завантажень для цих зловмисних програм та наступних додатків Android →

Флоріан Бернель

Системний та мережевий інженер, співзасновник IT-Connect та Microsoft MVP “Cloud and Datacenter Management”. Я хочу поділитися своїм досвідом та своїми відкриттями через свої статті. Загальний з певним визначенням для Microsoft Solutions та сценаріїв. Гарне читання.

Флоріан має 4966 публікацій і підрахунок.Дивіться всі публікації від Флоріана

Як встановити власний VPN на сервері

Оскільки функціонування VPN базується на серверах, мережеві протоколи та складні технології безпеки, встановлення власного VPN може здатися недосяжним до простого смертного. Це справді так ? Ми намагалися самі налаштувати власний VPN на сервері.

Це так складно, що встановлює власну послугу VPN ? І чи вигідна операція порівняно з послугою VPN “готового до використання”, наприклад, ExpressVPN ? Щоб відповісти на це, ми ставимо себе у взуття потенційного користувача і розпочали з вивчення Інтернету. Література на цю тему не здається, але певно, що є десятки способів зробити домашній VPN, до ступенів дуже різноманітних труднощів.

Для цієї статті ми зберегли три, і ми детально пояснимо найбільш “простий” метод. Підвищення VPN самостійно не обов’язково потребує великих комп’ютерних знань. З іншого боку, ви повинні встигнути перед собою і не боятися покласти руки в лук.

Встановіть домашній VPN на Raspberry Pi

Piratelab опублікував довгий дуже детальний підручник французькою мовою, щоб встановити VPN на Raspberry Pi. Це метод, який вимагає найбільш передумови: конфігурація Raspberry Pi, Інтернет -вікна, а потім додатків. Принцип полягає в тому, щоб перетворити невеликий комп’ютер, який є Raspberry Pi на сервер VPN, який ми налаштуємо. Підключившись до нього, ви пройдете через IP -адресу Raspberry Pi, і ви отримаєте користь від підключення до Інтернету (і пов’язаного з цим IP), до якого він підключений (наприклад, у вашому домі). Якщо це з’єднання з волокон, потік буде чудовим, але якщо це з’єднання ADSL, ви будете механічно обмежені.

Встановіть VPN на віртуальну машину, встановивши Algo VPN

Якщо ви насправді не боїтесь командних рядків на віртуальній машині, то рішення VPN Algo для вас. Це дуже простий у встановленні рішення VPN (але набагато менше налаштувати), Open Source, що дозволяє встановити VPN (з протоколами Wireguard або IPSec) на багатьох віртуальних машинах. Американський розробник Ленні Зельцер написав дуже повний підручник з англійської мови на цю тему у своєму блозі.

Пройдіть рішення під ключами господарів

Але найпростішим рішенням для широкої громадськості створити власний VPN – пройти рішення “під ключ” господарів. Це рішення, яке ми будемо деталізувати нижче. Для його використання ми візьмемо приклад господаря Scaleway (інші господарі пропонують однакові рішення, будь то в OVH чи Digitalocean). Він дійсно пропонує у своїх варіантах використання “InstantApps”.

Конкретно, за два кліки та кілька хвилин, можна мати сервер із розподілом (Ubuntu ML) та попередньо встановленою програмою. Тоді користувач повинен лише сплатити оренду сервера та налаштувати свою програму онлайн -команди.

Орендуйте свій сервер

Для початку відкрийте рахунок у Scaleway. Реєстрація безкоштовна, але вимагає введення номера банківської картки та здійснення платежів попередньої авторизації 2 євро. Це нормально, ви збираєтеся взяти напрокат сервер, і вони коштують за місяць або в хвилину.

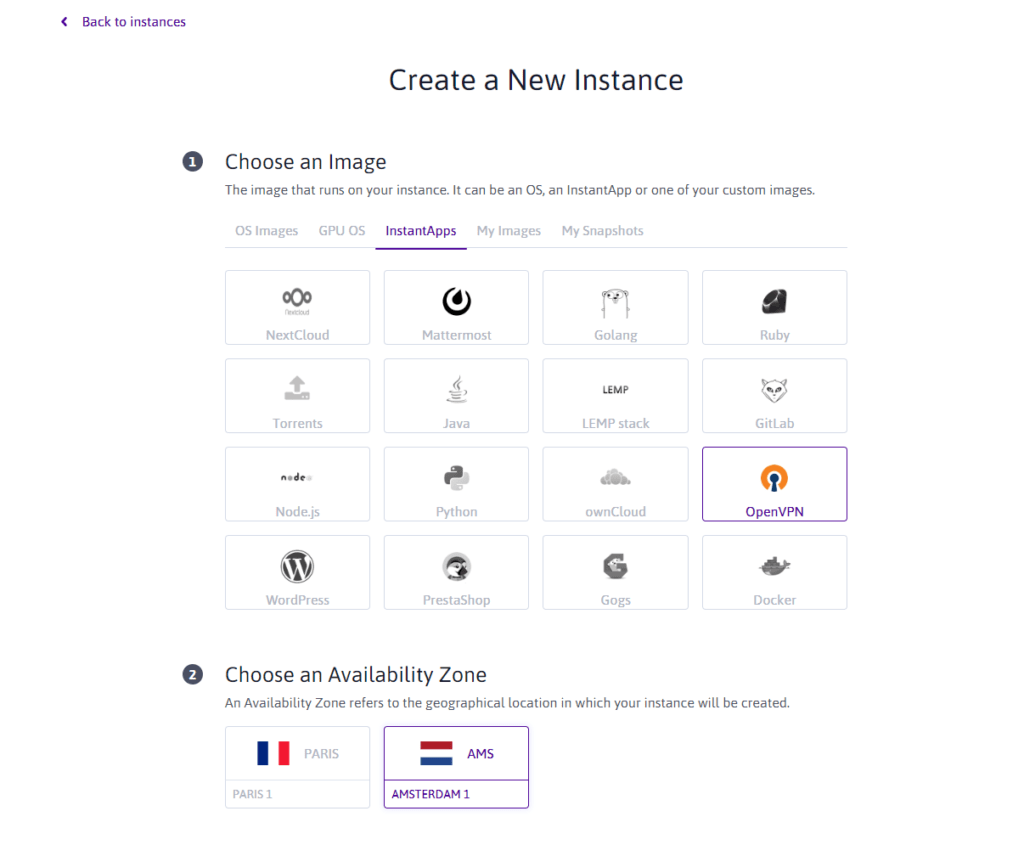

У інтерфейсі натисніть екземпляр, на лівій бічній панелі, потім на зеленій кнопці ” Створіть екземпляр »». Вітаємо, ви збираєтеся налаштувати свій перший сервер. Потім відображається меню персоналізації сервера. На кроці 1 (” Виберіть зображення »), Клацніть InstantApps, а потім виберіть OpenVPN.

Тут ви налаштуєте свій сервер. Ми вирішили знайти наш сервер в Амстердамі, в Нідерландах. Саме там буде переселена наша майбутня IP -адреса.

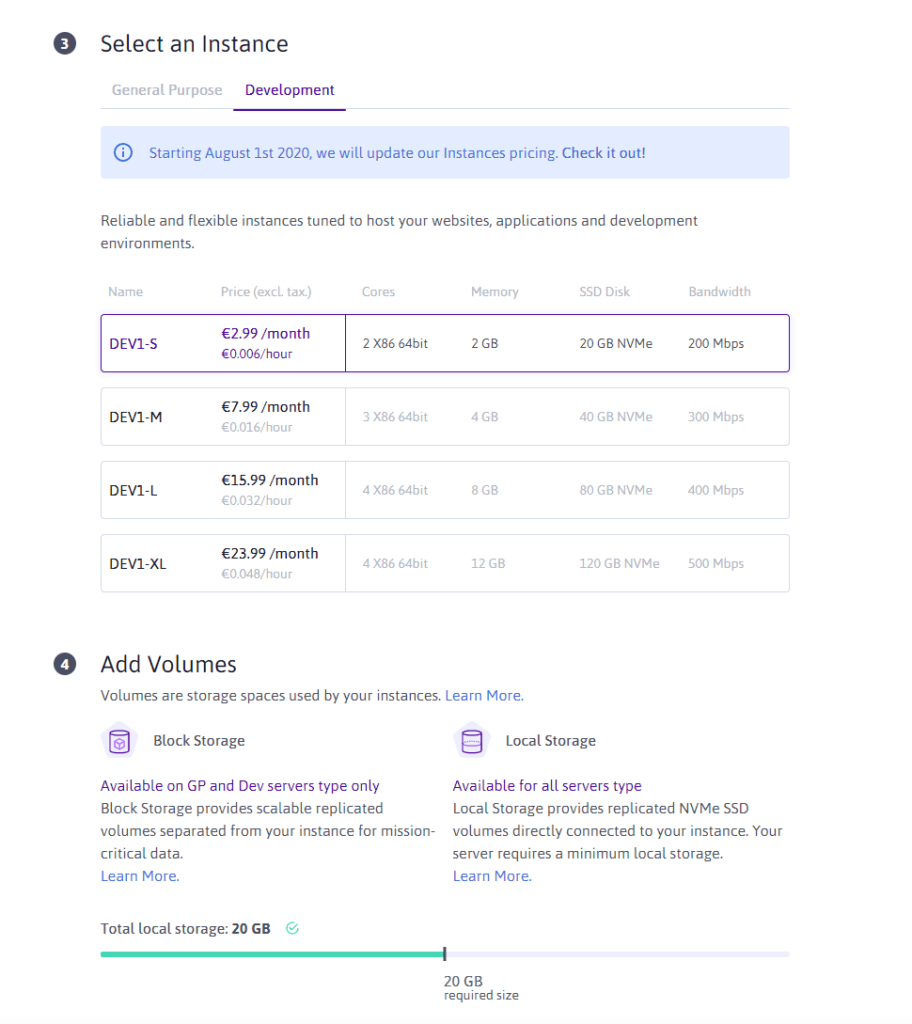

Тепер приходить вибір типу сервера. Нам потрібен невеликий сервер, який подбає про переселення нашої IP -адреси та навігації в Інтернеті для нас. Нам тут не потрібен потужний сервер, найдешевший зробить трюк для потреб цього підручника.

Перейдіть на вкладку Розробку і візьміть найдешевший варіант, що з максимальним потоком 200 Мб/с.

Ви просто повинні дати невелике ім’я своєму тілу і особливо, щоб пов’язати його з ключем SSH. Ми не збираємось пояснювати, як генерувати ключ SSH та асоціювати його з екземпляром, Scaleway або OVH прекрасно пояснити це у своїй документації. Для решти цього підручника ми пройдемо через програмне забезпечення Putty, щоб ввести командні рядки.

Налаштування OpenVPN

Якщо всі ці кроки здійснюються, ви зараз володієте сервером, на якому встановлено OpenVPN. Тепер ми повинні налаштувати OpenVPN безпосередньо на сервері.

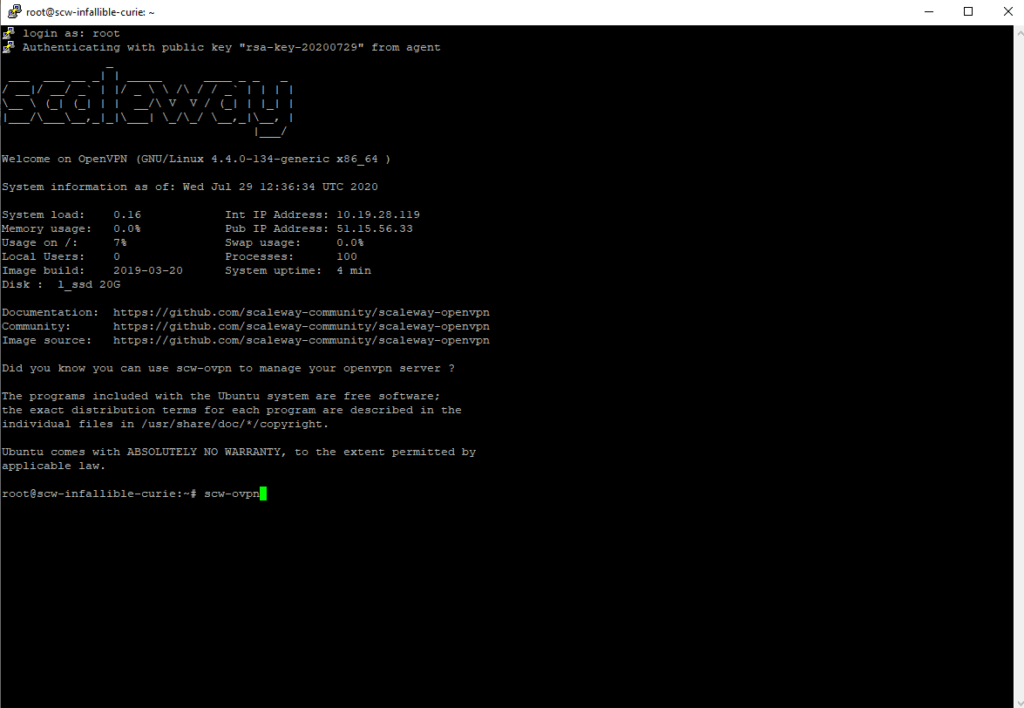

Підключіться до сервера або через термінал (на Mac та Linux), або через шпаклівку (Windows). Коли сервер просить вас ідентифікувати себе, просто введіть Root. Тепер ми налаштуємо OpenVPN, щоб він міг ідентифікувати нас на сервері, коли ми підключаємось до програми VPN. Більш конкретно, ми створимо профіль користувача.

Для початку введіть команду “root”. Сервер вказує, що OpenVPN був встановлений і що він готовий до використання.

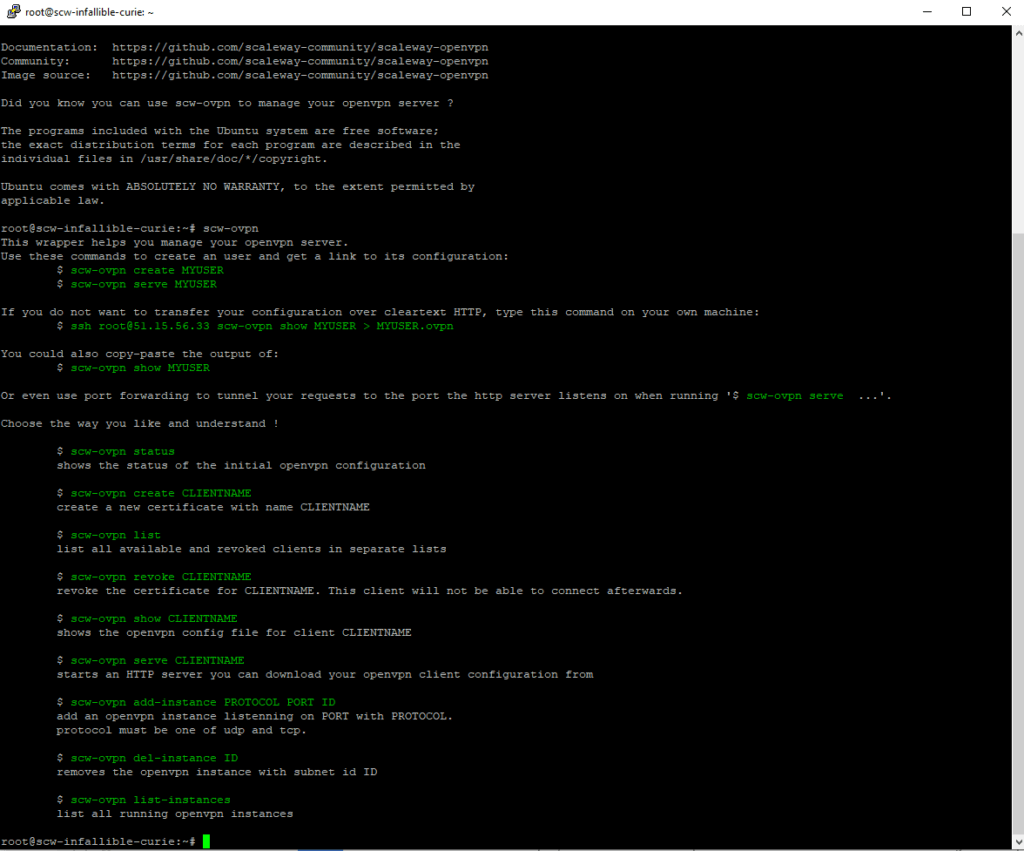

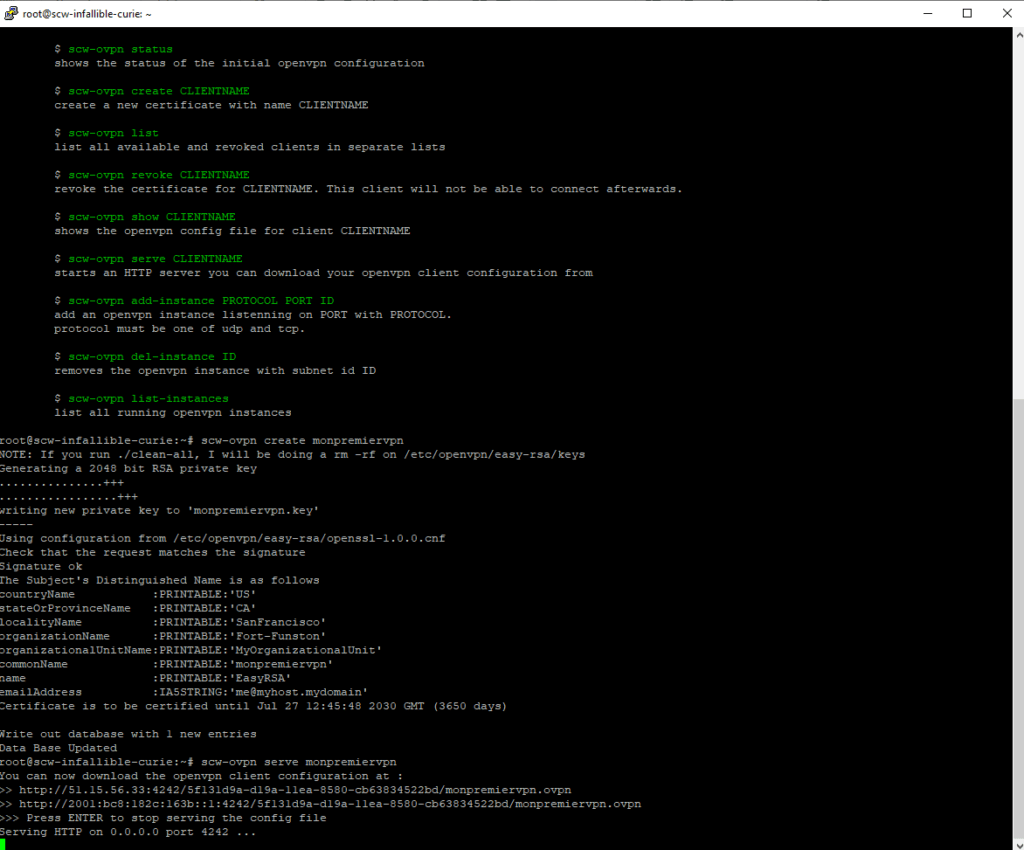

Потім введіть команду “SCW-OVPN”, яка створить нового користувача.

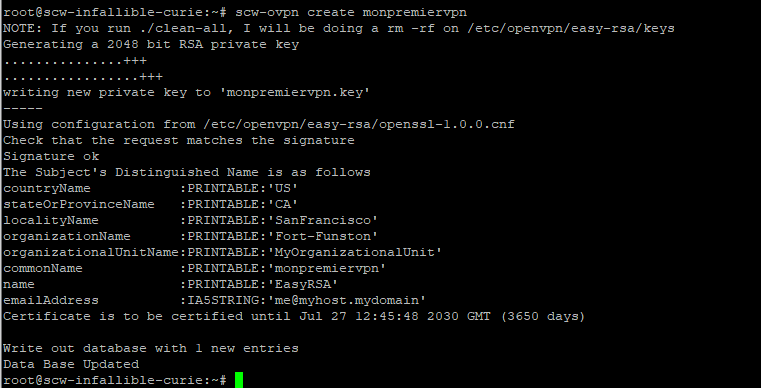

Щоб створити нового користувача, введіть команду “SCW-OVPN Create Name”, або NomutiLizer, як підказує його ім’я, ім’я користувача, яке ви збираєтеся взяти. Тут ми поставили “monpremiervpn”.

Тепер, коли він створений, вам потрібен файл .OVPN, який дозволить вам ідентифікувати себе на сервері, коли ви використовуєте клієнта VPN для підключення.

Для створення файлу .OVPN Введіть команду “scw-ovpn serve nomutizing”. Потім сервер генерує посилання, що дозволяє завантажувати файл .Овпн.

Скопіюйте посилання, створене автоматично OpenVPN у свій браузер (або завантажте його за допомогою команди SSH, якщо ви командний рядок), щоб завантажити файл. Зверніть увагу, посилання доступне лише під час цього замовлення: як тільки ви натиснете на запис, посилання закінчиться.

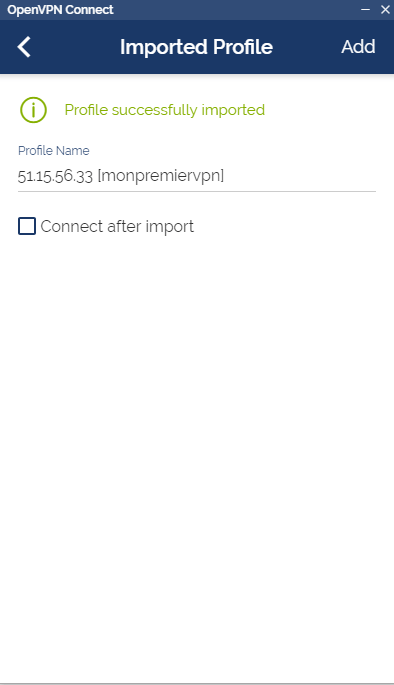

Використовуйте клієнта VPN

Після того, як ви відновили файл .Ovpn, найскладніше зроблено. Все, що вам потрібно зробити, це завантажити клієнта VPN. Що OpenVPN робить справу дуже добре. Завантажте його, потім встановіть. Тоді просто імпортуйте файл .OVPN у клієнта для підключення до сервера через тунель.

Вітаємо, ви просто поставили свій перший VPN !

Легкий, але обмежений

Щоб відповісти на запитання, яке нас цікавить: ні, створити власний VPN не дуже складно. Але обмеження численні, і послуга, запропонована для широкої громадськості, насправді не вигідна порівняно з таким рішенням, як ExpressVPN.

Довга установка

Ви дійсно повинні витратити час на встановлення декількох програмного забезпечення (OpenVPN, Putty), дізнатися та зрозуміти, як працює ключ SSH, і відкрити обліковий запис із хостом. ExpressVPN має програму, доступну на великій кількості пристроїв (комп’ютер, мобільний тощо), на якій потрібно лише три кліки, і які повністю перекладаються французькою мовою.

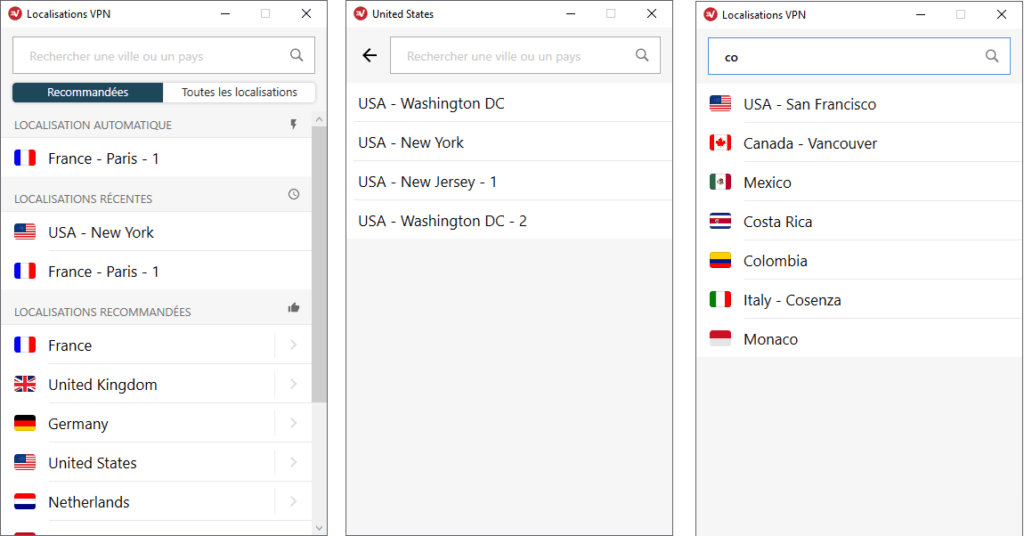

Можна вибрати країну, в якій ми хочемо підключитися, а в деяких випадках точне місто, в якому ми хочемо з’єднатися. Також присутня пошукова система.

Неприваблива ціна

У нашому прикладі Scaleway пропонує свою послугу InstantApp OpenVPN за ціною 4,99 євро (податків) на місяць. В даний час ExpressVPN пропонує свою однорічну підписку на менше 6 євро на місяць. Це майже еквівалентно для дуже різної якості обслуговування.

Обмежені функції

Хороше питання, яке слід задати, не так багато знати, чи складно створити власний VPN, щоб знати, що ви хочете зробити зі своїм VPN. У нашому прикладі наш VPN розташований у Нідерландах і працює з основним додатком, OpenVPN.

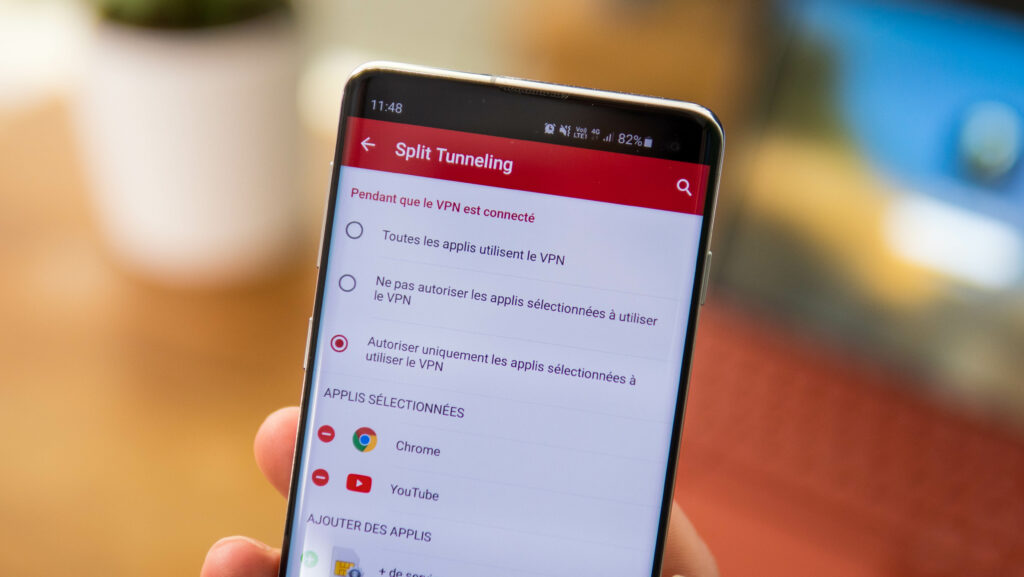

Іншими словами, у вас є лише один сервер, де ExpressVPN пропонує понад 3000 у 160 різних місцях. Ви не матимете доступу до розділених функцій тунелювання або великого вибору протоколу. Потік нашого будинку VPN також нижчий, ніж пропонує експрес -сервери. Нарешті, цей унікальний сервер, розташований у Європі, не дозволить отримати доступ до іноземних каталогів платформ SVOD.

Розділення тунелювання дозволяє об’єднати з’єднання VPN на конкретні програми.

В даний час дуже мало господарів пропонують сервери, розташовані в США. І навіть якщо вони хотіли, доступ до американського каталогу Netflix не гарантується. З таким рішенням, як ExpressVPN, питання не виникає: просто підключіться до американського або канадського сервера для доступу до іноземного каталогу, на якому

Хороший постачальник VPN простіший

Коротше кажучи, якщо вам потрібен VPN з одним сервером, обмеженими функціями, і ви не боїтесь покласти руки в лінії управління, ви можете розважитися на власному VPN. Якщо вам потрібне рішення, яке працює у двох кліках, з тисячами серверів та сильною політикою конфіденційності, ExpressVPN – один з найкращих варіантів моменту.

В даний час ExpressVPN пропонує спеціальну пропозицію щодо своєї однорічної підписки. У цього три вільні місяці. Тому ця підписка становить менше 6 євро на місяць. Щоб отримати уявлення про якість послуги, у вас також є 30 днів “задоволених або відшкодованих” тестів, під час яких ви можете зупинитися і отримати підписку в будь-який час, звернувшись до послуги післяпродажних послуг, без її сумнівів.

Вам цікаво, який найкращий VPN ? Наш вибір найкращих VPNS Відповідь у нашому порівнянні

Ця стаття була проведена у співпраці з ExpressVPN

Це вміст, створений незалежними редакторами в рамках сутності Humanoid XP. Редакція Numerama не брала участі у своєму створенні. Ми віддані нашим читачам, щоб цей вміст був цікавим, якісним і відповідав їх інтересам.