OpenVPN ve Debian ile VPN Sunucunuzu Nasıl Oluşturursunuz, Kendi VPN’nizi bir sunucuya nasıl monte edersiniz – Numerama

Kendi VPN’nizi bir sunucuya nasıl monte edersiniz?

Contents

- 1 Kendi VPN’nizi bir sunucuya nasıl monte edersiniz?

- 1.1 Debian 11 ve OpenVPN: Kendi VPN Sunucunuzu Nasıl Oluşturursunuz ?

- 1.2 II. Debian 11’e OpenVPN Sunucusunun Kurulumu

- 1.3 III. VPN bağlantısını test edin

- 1.4 İv. Çözüm

- 1.5 Kendi VPN’nizi bir sunucuya nasıl monte edersiniz?

- 1.6 Raspberry Pi’ye ev yapımı bir VPN takın

- 1.7 Algo VPN’yi yükleyerek sanal bir makineye bir VPN yükleyin

- 1.8 Ana bilgisayarların anahtar teslimi çözümlerinden geçin

- 1.9 Kolay ama sınırlı

- 1.10 İyi bir VPN tedarikçisi daha basittir

OpenVPN’ye dayalı bir VPN sunucusu kurmak için farklı çözümler vardır: PFSense gibi bir güvenlik duvarına yaslanın, bir Linux makinesi kullanın, bir Windows Makinesi kullanın, vb. Bugün, bir Linux makinesindeki uygulama ile ilgileniyoruz, bu durumda Debian 11 uyarınca.

Debian 11 ve OpenVPN: Kendi VPN Sunucunuzu Nasıl Oluşturursunuz ?

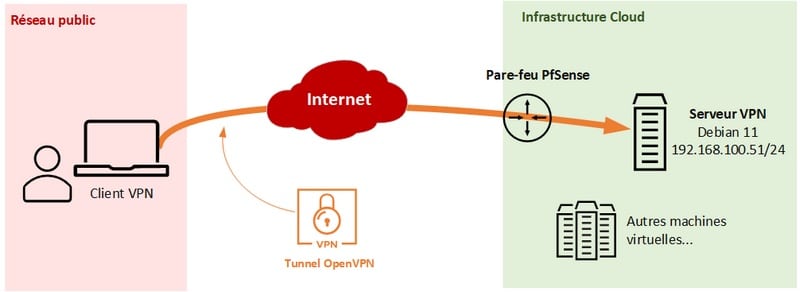

Bu öğreticide, internette gezinmeye güveneceğimiz bir VPN sunucusu oluşturmak amacıyla OpenVPN ile Debian 11 altında bir VPN sunucusu yapılandırmayı öğreneceğiz. Bu öğretici, kendi VPN sunucunuzu, OVHCloud veya diğerdeki buluttaki bir VPS sunucusunda ayarlamak istiyorsanız idealdir. Bu nedenle, bir uzak istemci makinesi, OpenVPN sunucusunun bağlantısını kullanarak, aynı zamanda VPN sunucusunun kendisi veya aynı ağın başka bir sunucusuna da uzak altyapıya da yararlanarak internete erişmek için OpenVPN sunucusuna bağlanabilir. Gerçekten de, bu ilke bir “istemciden siteye” VPN’nin uygulanmasına dayanmaktadır.

Hatırlatma olarak, VPN araç Virta Pperçinlemek OLUMSUZvahşileşmek Ve bir VPN’nin amacı basittir: VPN iki nokta arasında sanal bir bağlantı oluşturacak, Örneğin, iki iş ağı (VPN Sitesine Siteye) veya bir Müşteri PC ve İşletme Ağı (Sitede VPN Müşteri) arasında. Bu bağlantı içinde, tünel, Veriler olacak nicelleştirilmiş Ve trafiğin geri kalanından izole edilmiş, bu VPN’nin ilgisi ve bu “özel” kavramıdır. Günümüzde, kişisel kullanım için VPN’ler sansürün etrafında dolaşmak, internette navigasyonunuzu gizlemek için çok popülerdir.

OpenVPN’ye dayalı bir VPN sunucusu kurmak için farklı çözümler vardır: PFSense gibi bir güvenlik duvarına yaslanın, bir Linux makinesi kullanın, bir Windows Makinesi kullanın, vb. Bugün, bir Linux makinesindeki uygulama ile ilgileniyoruz, bu durumda Debian 11 uyarınca.

İşte günün altyapısı hakkında bazı bilgiler:

Aşağıdakiler dahil olmak üzere birkaç olası mimari vardır:

- OpenVPN sunucusunda genel bir IP adresi (VPS vakası) var, bu nedenle doğrudan genel IP adresine bağlanıyoruz

- OpenVPN sunucusu bir yönlendiricinin / güvenlik duvarının arkasında maskelenmiştir ve bu nedenle bir NAT’ın arkasında. Sonuç olarak, ekipmanın genel IP adresine bağlanıyoruz (yönlendirici/güvenlik duvarı) ve bir bağlantı noktası yeniden yönlendirme kuralı sayesinde VPN’imize bağlanıyoruz – Bu durumdayım, bu demonun bir parçası olarak

VPN istemcisinden VPN’ye bağlandıktan sonra, tüm trafik trafiği VPN’den geçer ve OpenVPN sunucusunun internet bağlantısından ayrılır.

II. Debian 11’e OpenVPN Sunucusunun Kurulumu

OpenVPN sunucusunu manuel olarak yapılandırabilir ve Debian 11 sunucumuza adım adım yapılandırabiliriz. Ancak kullanacağız Bir VPN sunucusunun çok kolay ve hızlı bir şekilde dağıtılmasına izin verecek bir kurulum komut dosyası. Bu senaryo, uyumlu Debian, Rocky Linux, Fedora, Ubuntu, vb. GitHub’da mevcuttur: Kodunu istedikleri şekilde gözden geçirebilirsiniz.

Bu kurulum nedir ? Bu senaryo çok pratik, ama makinede ne yapacak ?

- Bir Debian makinesinde, aşağıdaki paketleri yükleyecektir: OpenVPN, Iptables, Opensssl, Wget, Ca-Querificates, Curl, Unbound

- OpenVPN’yi yapılandırma dosyası üzerinden yapılandırın:/etc/openvpn/sunucu.kafası karışmış

- Akışlara izin vermek için sunucudaki iptables’ı yapılandırın

- VPN sunucusunda yönlendirmeyi etkinleştirin (“Sysctl Net.IPv4.ip_forward = 1 “in /etc /systeml.D/ 99 -Openvpn.kafası karışmış ))

OpenVPN sunucusunu yüklemenin ötesinde, komut dosyası VPN’nin uygun şekilde çalışması için temel bir sertifika oluşturmak için yerel bir PKI’ya güvenecektir.

Başlamadan önce, VPN sunucunuzun internete iyi bağlandığından ve sabit bir IP adresine sahip olduğundan emin olun.

SAHİP OLMAK. Kurulum betiğini indirin

Gelecekteki VPN sunucunuza bağlanın ve paket önbelleğini güncelleyerek başlayın. Ayrıca curl yükleme fırsatını da alıyoruz.

Sudo apt-get güncelleme sudo apt-get install curl

Ardından Kurulum komut dosyasını Curl ile indirin:

curl -o https: // raw.Githubusent.com/angistan/openvpn-install/master/openvpn-install.sh

Komut dosyası indirilir indirilmez, daha sonra yürütebilmek için yürütme hakları eklemeniz gerekir:

Chmod +x openvpn-install.sh

Ardından, OpenVPN Sunucusunun Adım Adım Adım Başlangıçta Başlatma Komut Dosyasını çalıştırın:

sudo ./Openvpn-install.sh

B. VPN’yi yapılandırın

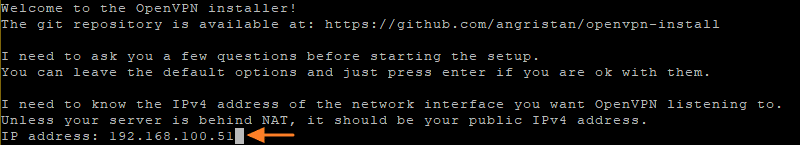

“Hoş Geldiniz Ton OpenVPN Kurulumu!”Etkiler ve yapılandırma adımları bağlantılı olacak. Her şeyden önce, gerekli VPN sunucusunun IPv4 adresini belirtin, Ama iyi haber şu ki otomatik olarak geri dönüyor. Yerel IP adresi ise, bir NAT olduğu anlamına gelir ve bu durumda mantıklıdır. Aksi takdirde, sunucunuzun genel IP adresi, örneğin VPS sunucunuzun burada görüntülenecektir. Burada senaryo iyi gidiyor “192.168.100.51 “Doğrula.

Ayrıca, Komut dosyası Nat’ın varlığını algılar ve genel IP adresini gösterir. Belirli bir etki alanı adını belirtmek veya komut dosyası tarafından ortaya çıkan bilgileri düzeltmek istemediğiniz sürece (genel IP’nizi kurtarmak için kıvrılmaya dayanan) doğrulayın, doğrulayın.

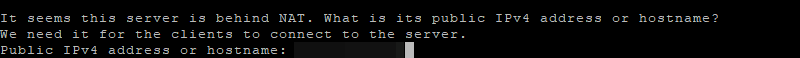

IPv6 desteğini etkinleştirmek istiyorsanız, “N” i reddetmek istenir.

- OpenVPN’nin hangi bağlantı noktasını listelemesini istiyorsunuz??

O zaman VPN sunucusunun dinleyeceği bağlantı noktasını seçmelisiniz. Varsayılan olarak, bu bağlantı noktası 1194, ancak VPN’nizi gizlemek için kişiselleştirilmiş bir bağlantı noktası kullanmanızı öneririm (Belirli güvenlik duvarlarından daha kolay geçmek için başka bir protokol tarafından kullanılan bir bağlantı noktası kullanabilirsiniz (örnek: 443/https)).

Kişiselleştirilmiş bir bağlantı noktası tanımlamak için “2” belirtin, ardından bağlantı noktası numarasını belirtin. Örneğin “44912” örneğimde.

- OpenVPN’nin hangi protokolü kullanmasını istiyorsunuz? ?

OpenVPN, UDP taşıma protokolü ile daha hızlı ve ayrıca varsayılan çalışma modudur. Bir güvenlik duvarından geçmeye çalışmadığınız sürece UDP’de kalmanızı öneririm: 443 numaralı bağlantı noktasını kullanırsanız, HTTPS gibi yapmak için TCP kullanmak daha tutarlıdır !

- VPN ile hangi DNS çözücüleri kullanmak istiyorsunuz? ?

VPN’ye bağlandıktan sonra, hangi VPN sunucusunu isim çözümü için kullanmak istiyorsunuz?. Seçim 13’e sahip kişiselleştirilmiş bir sunucu seçebilir veya listeden numaranızı gösteren bir sunucu seçebilirsiniz.

İlk soru dizisi için çok fazla. Hadi gidelim.

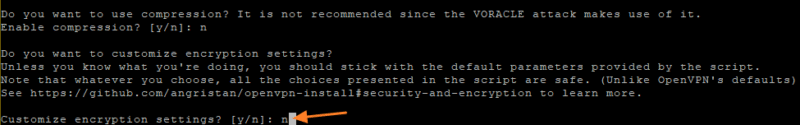

- Sıkıştırma kullanmak ister misin ?

Komut dosyası, Voracle saldırıları tarafından kullanıldığı için sıkıştırma kullanmamamızı önerir. “N” i belirtin ve doğrulayın.

- Şifreleme ayarlarını özelleştirin ?

Komut dosyası, VPN tünelinin şifrelemesi ve bir bütün olarak güvenliği için belirli parametreleri kullanmak için önceden yapılandırılmıştır. “Y” ni belirterek kendi parametrelerinizi tanımlama olasılığına sahipsiniz, aksi takdirde sadece “n”.

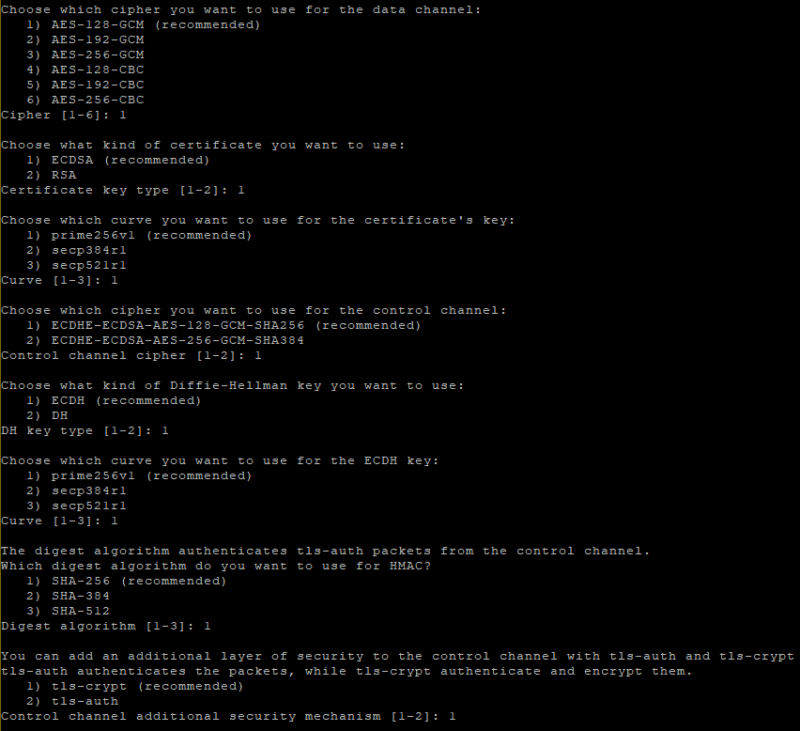

Aşağıda, sunulan farklı seçenekler (Önerilen seçimlerin yanı sıra ve otomatik yapılandırmaya karşılık gelen) şifreleme seçeneklerini kişiselleştirmeye karar verenler için.

Sorgulamanın ilk kısmı bitti ! Şimdiye kadar, senaryo henüz yerel makineyi değiştirmedi. Öte yandan, “Enter” tuşuna basarsanız, bu kesin anda (veya başka bir dokunuş), OpenVPN sunucusunun kurulumu başlayacak.

![]()

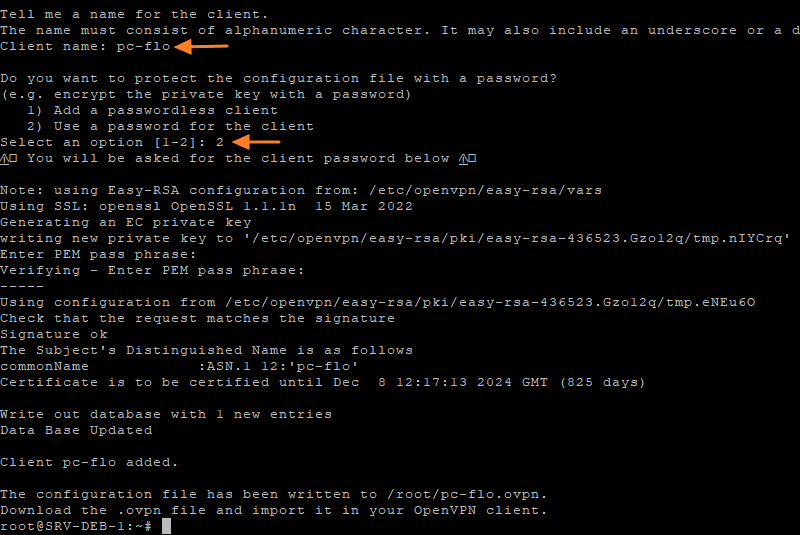

VS. İlk müşterinin oluşturulması

VPN sunucusunun yapılandırmasını takiben, komut dosyası aracılığıyla yükleme, ilk VPN müşterisinin oluşturulmasıyla devam eder. Örneğin, VPN’yi (sadece yolunuzu bulmak için) kullanacak PC’nin adını belirtin “PC-FLO“”. Sonra soru “Yapılandırma dosyasını bir şifre ile korumak ister misiniz??“görüntülenir,” 2 “belirtin VPN bağlantısını kurmak için gerekli bir şifre tanımlayın.

Bu, kullanılan kullanıcı profilinde bir OVPN yapılandırma dosyası oluşturur. Burada, bir kök olarak bağlandım, böylece yapılandırma “/root/”. VPN sunucusunun bakış açısından, bu müşterinin eklenmesi iki dosya oluşturacaktır:

- Müşteri Sertifikası /etc/openvpn/easy-rsa/pKI/verilen/.Crt

- Müşterinin özel anahtarı /etc/openvpn/easy-PSA/pKI/private/.Anahtar

Not : İstediğiniz zaman, yapılandırma dosyasını değiştirerek OpenVPN sunucunuzun yapılandırmasını değiştirebilirsiniz: /etc/openvpn/sunucu.kafası karışmış

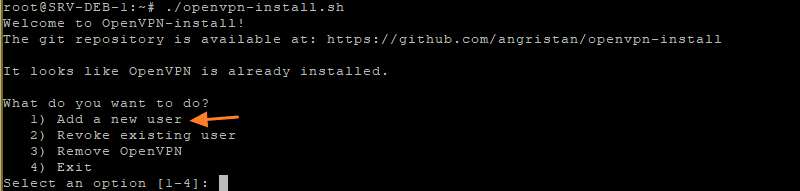

D. Yeni bir OpenVPN müşterisi ekleyin

İstediğiniz zaman, bağlanan her makinenin kendi sertifikasına sahip olduğu yeni bir saf müşteri ekleyebilirsiniz. İçin Yeni bir müşteri ekleyin veya silin, senaryoyu yeniden inceleyin ve “1” seçeneğini yapın.

sudo ./Openvpn-install.sh

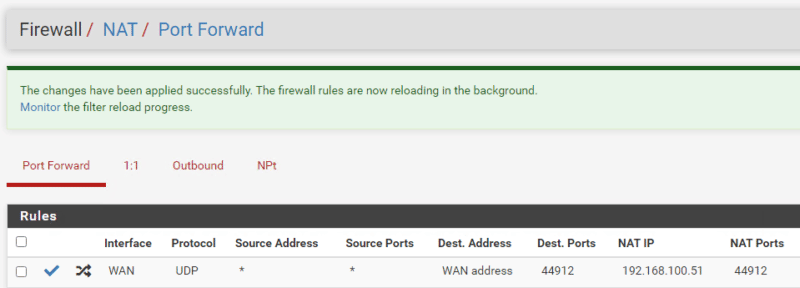

E. NAT modunda: bağlantı noktası yeniden yönlendirme kuralı

NAT modunda, yani NAT’ın etkinleştirildiği bir yönlendiricinin/güvenlik duvarının arkasına bağlı bir VPN sunucusu ile, Bir bağlantı noktası yeniden yönlendirme kuralı oluşturun. Aksi takdirde, 44912 bağlantı noktasındaki genel IP adresiniz için akışlar VPN sunucusuna yönlendirilmeyecektir.

- Bu kavramlar sizin için bulanıksa: Yeni başlayanlar için Nat ve Pat

Böylece, güvenlik duvarımda, VPN sunucusu için genel IP adresim için UDP/44912 akışlarını yönlendirmek için bir kural oluşturuyorum (192.168.100.51).

III. VPN bağlantısını test edin

Daha önce oluşturulan yapılandırma dosyası (/Root/pc-flo.Ovpn) kullanıcı profilinde, VPN’ye bağlanması gereken bilgisayara aktarılmalıdır. Windows’taysanız, WINSCP veya SCP kullanabilirsiniz ve Linux altında SCP kullanabilirsiniz.

SAHİP OLMAK. Pencerelerde

Windows’ta OpenVPN GUI veya OpenVPN Connect’i yüklemeniz gerekecek. Şahsen kullanıyorum Openvpn gui Bu yüzden OVPN dosyasını aşağıdaki dizine kopyalayıp yapıştırmam gerekiyor:

C: \ Program Files \ Openvpn \ Config

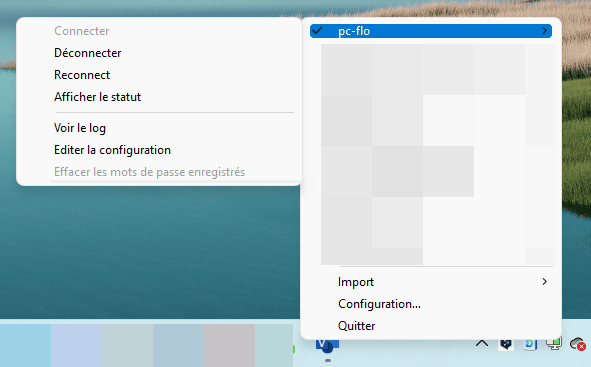

Böylece, VPN istemcimde, OVPN dosyasının adını alan yeni VPN bağlantımın göründüğünü görebiliyorum:

“Bağlamak“, Mecburum “PC-FLO” müşterisi ile ilişkili şifreyi girin Sertifikamla beni doğrulamak için.

Bağlandıktan sonra yapabilirim Yerel IP adresi sayesinde Debian 11 sunucuma SSH’de erişin, bilmek “192.168.100.51“”. Uzak altyapımdaki diğer sunuculara da erişebilirim. İnternete erişirsem, VPN’mden geçiyorum ve bu nedenle VPN İnternet bağlantımı kullanıyorum !

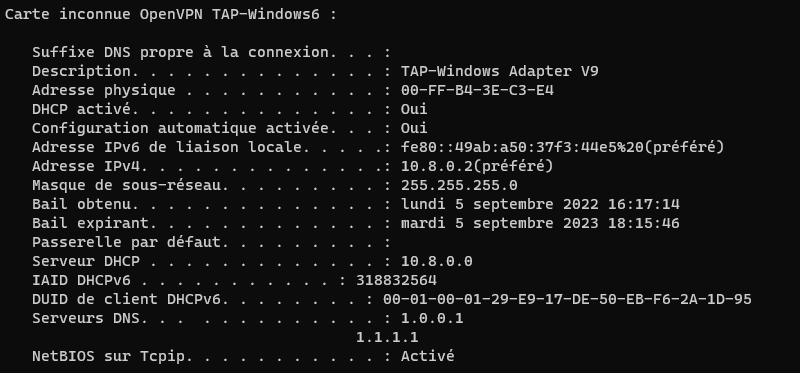

Windows tarafında, makinemin IP yapılandırmasına bakarak, VPN tünelinin ağda çalıştığını görüyorum “10.8.0.0/24“IP adresim olduğu için”10.8.0.2/24“”. Bu alt ağ “/etc/openvpn/sunucu dosyasında tanımlanmıştır.Conf “VPN sunucusundan” Sunucu 10 satırı üzerinden.8.0.0 255.255.255.0 “. DNS sunucuları açısından, CloudFlare’inkiler tanımlanır (1.0.0.1 ve 1.1.1.1) ve ilk yapılandırma sırasında seçtiğimi.

B. Linux’ta

VPN’yi kullanması gereken müşteri yayınınız Linux altındaysa, bu komut aracılığıyla OpenVPN’yi yükleyebilirsiniz:

Sudo apt-get install openvpn

Ovpn yapılandırma dosyası bu konumda yatırılmalıdır:

/etc/openvpn/müşteri/

Bu yapılandırma dosyasına dayalı bir bağlantıyı tetiklemek için:

OpenVPN-Client-Config/etc/OpenVPN/Müşteri/PC-FLO.Ovpn

VS. VPN sunucusundaki gazeteler

Müşteri konumunun bağlantısı, aşağıdaki siparişi yürüterek VPN sunucusunun gazetelerinde görülebilir.

JournalCtl-Belirleyici OVPN-SERVER

Örneğin, Windows Müşteri gönderimden bağlanırken, aşağıdaki gazeteler görünür:

SRV-DEB-1 OVPN-Server [436393]: multi: multi_init çağrısı, r = 256 V = 256 SRV-DEB-1 OVPN-Server [436393]: Ifconfig havuzu IPv4: Base = 10.8.0.2 boyut = 252 SRV-DEB-1 OVPN-SERVER [436393]: IFConfig Havuz Listesi SRV-DEB-1 OVPN-SERVER [436393]: Başlatma Sırası Tamamlandı SRV-DEB-1 OVPN-SERVER [436393] ::: 53471 OSTOSS ORTACT kanal şifrelemesi: ' AES-256-CTR '256 bit anahtar SRV-DEB-1 OVPN-Server [436393] :: 53471 Giden Kontrol Kanalı Şifreleme: HMAC Kimlik Doğrulama SRV-DEB-1 OVPN-SERVER- Sunucu [436393] :: 53471 Gelen Kontrol Kanalı Şifreleme: Cipher 'AES-256-CTR' 256 Bit Anahtar SRV-DEB-1 OVPN-SERVER [436393] ::: 53471 Gelen Kontrol Kanalı Koruma: 256 bit hash kullanılarak ' SHA256 'HMAC Kimlik Doğrulaması için SRV-DEB-1 OVPN-Server [436393] :: 53471 TLS: [AF_INET] 89'dan ilk paket.87.49.50: 53471, SID = EB971C1D A6A6884B SRV-DEB-1 OVPN-SERVER [436393] :: 53471 Doğrulama Tamam: 1, CN = CN_UIey50OEG1ZHZHNLA8 SRV-DEB-1 OVPN-TO [436393]: 0, CN = PC-FLO SRV-DEB-1 OVPN-Server [436393] :: 53471 Akran Bilgisi: IV_VER = 2.5.6 SRV-DEB-1 OVPN-Server [436393] :: 53471 Akran Bilgisi: İv_plat = kazan SRV-DEB-1 OVPN-SERVER [436393] :: 53471 Akran Bilgisi: IV_PROTO = 6 SRV-DEB-1 OVPN-SERVER [436393] ::: 53471 Akran Bilgisi: IV_NCP = 2 SRV-DB-1 Ovpn-Server [ 436393] :: 53471 Akran Bilgisi: IV_CIPHERS = AES-256-GCM: AES-128-GCM SRV-DEB-1 OVPN-SERVER [436393] ::: 53471 Akran Bilgileri: IV_LZ4 = 1 SRV-Deb-1 ovpn-server [436393] :: 53471 Akran Bilgisi: IV_LZ4V2 = 1 SRV-DEB-1 OVPN-SERVER [436393] :: 53471 Eşler Bilgisi: IV_LZO = 1 SRV-DB-1 OVPN-SERVER [436393] :: 53471 EPER INFER: 436393] :: 53471 = 1 SRV-DEB-1 OVPN-Server [436393] :: 53471 Eş Bilgisi: IV_COMP_STUBV2 = 1 SRV-Deb-1 OVPN-SERVER [436393] ::: 53471 Eşker Bilgisi: IV_TCPNL = 1 SRV-DEB-DEB-DEB-DEB-DEB-DEB-DEB Sunucu [436393] :: 53471 Eş Bilgisi: IV_GUI_VER =Openvpn_gui_11 SRV-DEB-1 OVPN-Server [436393] :: 53471 Eş Bilgisi: IV_SSO = OpenUrl, CRTEXT SRV-DEB-1 OVPN-SERVER [436393] :: 53471 Kontrol Kanalı: TLSV1.3, Cipher TLSV1.3 TLS_AES_256_GCM_SHA384, 256 Bit EC, Curve: Prime256V1 SRV-DEB-1 OVPN-Server [436393] :: 53471 [PC-FLO] akran bağlantısı başlatıldı [AF_INET] : 53471

Ayrıca, IPTable kurallarını aşağıdaki komutla görselleştirebilirsiniz:

iptables -t nat -l -n -v

Bu komut, post -ft zincirinin bu satırı içerdiğini görmenize izin vermelidir:

2200 971K Masquerade All - * ENS192 10.8.0.0/24 0.0.0.0/0

VPN akışlarının doğru yönlendirilmesi ve taşınması için önemli bir çizgi.

İv. Çözüm

Bu öğretici sona eriyor: Basit bir yol gördük Debian 11 altında bir OpenVPN sunucusu kurun Bu mükemmel kurulum komut dosyasını kullanma. Aynı zamanda ne yaptığınızı anlayabilmeniz için senaryo ne yaptığını açıklamak için zaman ayırdım. OpenVPN ile bir VPN’nin uygulanması için birçok olası yapılandırma olduğunu bilin.

Tam bir altyapıya bağlanmak için bir VPN ayarlamak için, akışları doğrudan bu seviyede yönetebilmek için güvenlik duvarınıza ayarlamanızı tavsiye ederim. VPN tünelinde yalnızca belirli protokollere izin vermek veya yalnızca belirli ana bilgisayarlara akışlara izin vermek daha kolay olacaktır. Öte yandan, kişisel kullanım için kullandığınız bir VPN için, örneğin sansürü atlamak için bu çözüm idealdir.

Bu makaleyi paylaş

- ← Önceki Text4Shell: Apache Commons Metin Kütüphanesinde Kritik Bir Güvenlik Kususu

- Bu kötü amaçlı yazılım ve sonraki Android uygulamaları için 20 milyondan fazla birikmiş indirme →

Florian Burnel

Sistem ve Ağ Mühendisi, BT-Connect ve Microsoft MVP’nin kurucu ortağı “Cloud ve Datacenter Management”. Deneyimlerimi ve keşiflerimi makalelerim aracılığıyla paylaşmak istiyorum. Microsoft çözümleri ve komut dosyası için belirli bir cazibe ile genelci. İyi okumalar.

Florian’ın 4966 gönderi ve sayımı var.Florian’ın tüm gönderilerini görün

Kendi VPN’nizi bir sunucuya nasıl monte edersiniz?

Bir VPN’nin işleyişi sunuculara, ağ protokollerine ve karmaşık güvenlik teknolojilerine dayandığından, kendi VPN’nizi monte etmek, basit ölümcülün erişemeyeceği görünebilir. Bu gerçekten böyle mi ? Bir sunucuya kendi VPN’imizi kendimiz kurmaya çalıştık.

Kendi VPN hizmetinizi ayarlaması o kadar zor mu ? Ve ExpressVPN gibi bir “kullanıma hazır” VPN hizmetine kıyasla operasyon kârlı mı? ? Cevaplamak için kendimizi potansiyel bir kullanıcının yerine koyduk ve web’i keşfederek başladık. Konuyla ilgili literatür pes etmiyor, ancak kesin olan şey, ev yapımı bir VPN yapmanın düzinelerce yolu olması, çok çeşitli zorlukların derecelerine.

Bu makale için üçü koruduk ve en “basit” yöntemi ayrıntılı olarak açıklayacağız. VPN’nizi kendiniz yükseltmek mutlaka büyük bilgisayar bilgisi gerektirmez. Öte yandan, kendinizin önünde zamanınız olmalı ve ellerinizi citch’e koymaktan korkmamanız gerekiyor.

Raspberry Pi’ye ev yapımı bir VPN takın

Piratelab, Raspberry Pi’ye bir VPN kurmak için Fransızca’da çok ayrıntılı bir öğretici yayınladı. Bu, en ön koşulları gerektiren yöntemdir: Raspberry Pi’nin yapılandırması, internet kutusu sonra uygulamalar. İlke, Raspberry Pi olan küçük bilgisayarı kendinizi yapılandıracağımız bir VPN sunucusuna dönüştürmektir. Buna bağlanarak, Raspberry Pi’nizin IP adresinden geçeceksiniz ve bağlı olduğu internet bağlantısından (ve ilişkili IP’den) yararlanacaksınız (örneğin evinizinkinden). Bu bir fiber bağlantısı ise, akış mükemmel olacaktır, ancak bir ADSL bağlantısı ise, mekanik olarak sınırlı olacaksınız.

Algo VPN’yi yükleyerek sanal bir makineye bir VPN yükleyin

Sanal bir makinedeki komut satırlarından gerçekten korkmuyorsanız, Algo VPN çözümü sizin için. Bu, birçok sanal makineye bir VPN (WireGuard veya IPSEC protokolleri ile) yüklemenizi sağlayan VPN çözümü (ancak yapılandırmak için çok daha az), açık kaynak yüklemesi çok kolaydır. Amerikalı geliştirici Lenny Zeltser, blogunda bu konuda İngilizce olarak çok eksiksiz bir öğretici yazdı.

Ana bilgisayarların anahtar teslimi çözümlerinden geçin

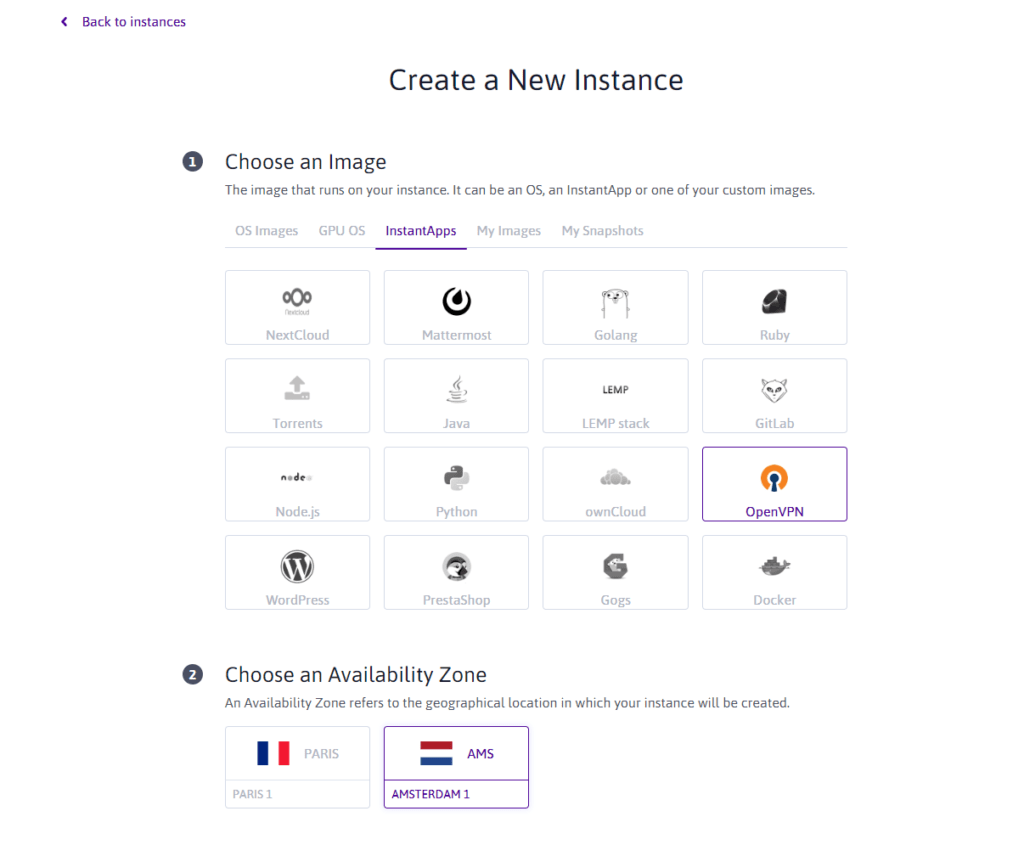

Ancak, genel halk için kendi VPN’nizi oluşturmak için en basit çözüm, ana bilgisayarların “anahtar teslimi” çözümlerinden geçmektir. Bu, aşağıda detaylandıracağımız çözüm budur. Bunu kullanmak için ana skalaway örneğini alacağız (diğer ana bilgisayarlar, ister OVH veya DigitalOcean’da aynı çözümler sunar). Gerçekten de “InstantApps” ı kullanma seçeneklerinde sunuyor.

Somut olarak, iki tıklamada ve birkaç dakikada, dağıtımlı bir sunucuya (Ubuntu ML) ve önceden yüklenmiş bir uygulamaya sahip olmak mümkündür. Kullanıcı daha sonra yalnızca sunucunun kirasını ödemek ve çevrimiçi komut uygulamalarını yapılandırmak zorundadır.

Sunucunuzu kiralayın

Başlamak için Scaleway’de bir hesap açın. Kayıt ücretsizdir, ancak bir banka kartı numarasının girilmesini ve 2 Euro’luk bir ödeme ön yetkilendirilmesini gerektirir. Bu normal, bir sunucu kiralamak üzeresiniz ve bunlar ay veya dakikada fiyatlandırılıyor.

Arayüzde, sol kenar çubuğunda, sonra yeşil düğmede tıklayın ” Bir Örnek Oluştur »». Tebrikler, ilk sunucunuzu kurmak üzeresiniz. Bir sunucu kişiselleştirme menüsü görüntülenir. 1. adımda (” Bir Resim Seçin »), InstantApps’ı tıklayın, ardından OpenVPN’yi seçin.

Sunucunuzu yapılandıracağınız yer burası. Sunucumuzu Hollanda’da Amsterdam’da bulmayı seçtik. Gelecekteki IP adresimiz taşınacak.

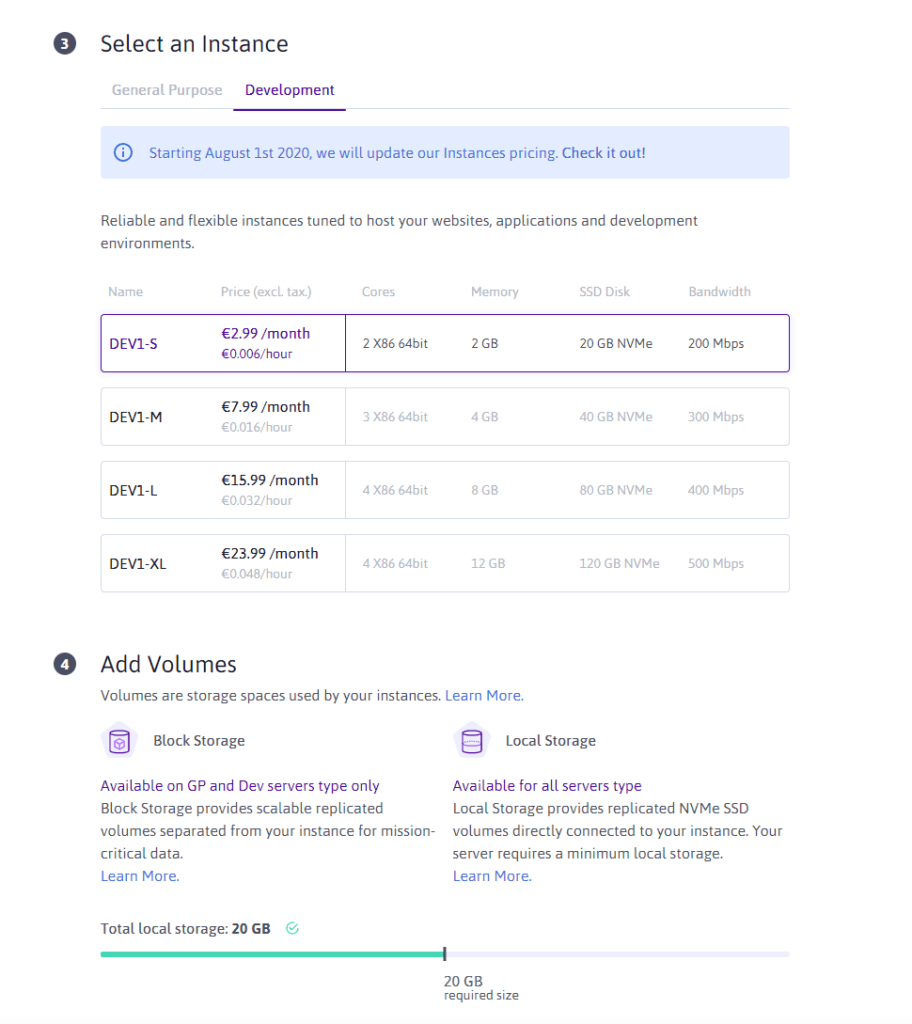

Şimdi sunucu türü seçimi geliyor. IP adresimizi değiştirmeye ve bizim için internette gezinmeye dikkat edecek küçük bir sunucuya ihtiyacımız var. Burada güçlü bir sunucuya ihtiyacımız yok, en ucuz olanı bu öğreticinin ihtiyaçları için hile yapacak.

Geliştirme sekmesine gidin ve maksimum 200 MB/S akışıyla en ucuz seçeneği alın.

Sadece vücudunuza küçük bir isim vermeniz ve özellikle bir SSH anahtarıyla ilişkilendirmeniz gerekiyor. Bir SSH anahtarının nasıl oluşturulacağını açıklamayacağız ve bunu Örnek, Scaleway veya OVH ile ilişkilendirmeyeceğiz. Bu öğreticinin geri kalanı için, komut satırlarını girmek için macun yazılımından geçeceğiz.

OpenVPN’yi yapılandırın

Tüm bu adımlar gerçekleştirilirse, şimdi OpenVPN’nin yüklendiği bir sunucuya sahipsiniz. Şimdi OpenVPN’yi doğrudan sunucuda yapılandırmalıyız.

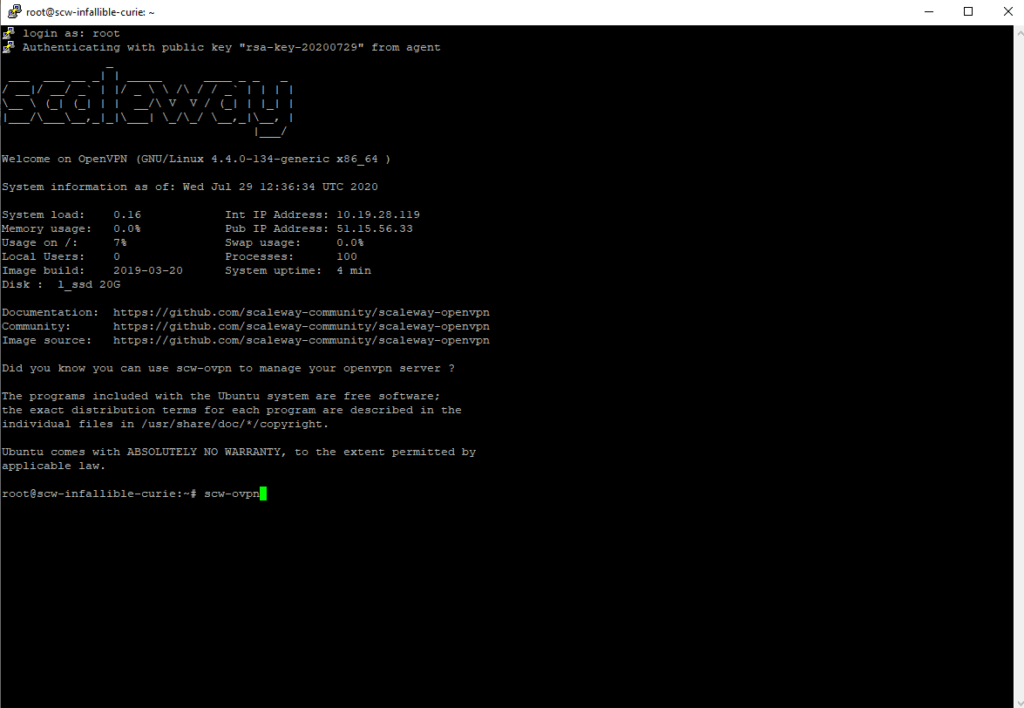

Terminal (Mac ve Linux’ta) veya Macun (Windows) aracılığıyla sunucuya bağlanın. Sunucu sizden kendinizi tanımlamanızı istediğinde, sadece kök girin. Şimdi OpenVPN’yi bir VPN uygulamasına bağlandığımızda sunucuda tanımlayabilmesi için yapılandıracağız. Daha spesifik olarak, bir kullanıcı profili oluşturacağız.

Başlamak için “kök” komutunu girin. Sunucu, OpenVPN’nin yüklendiğini ve kullanıma hazır olduğunu gösterir.

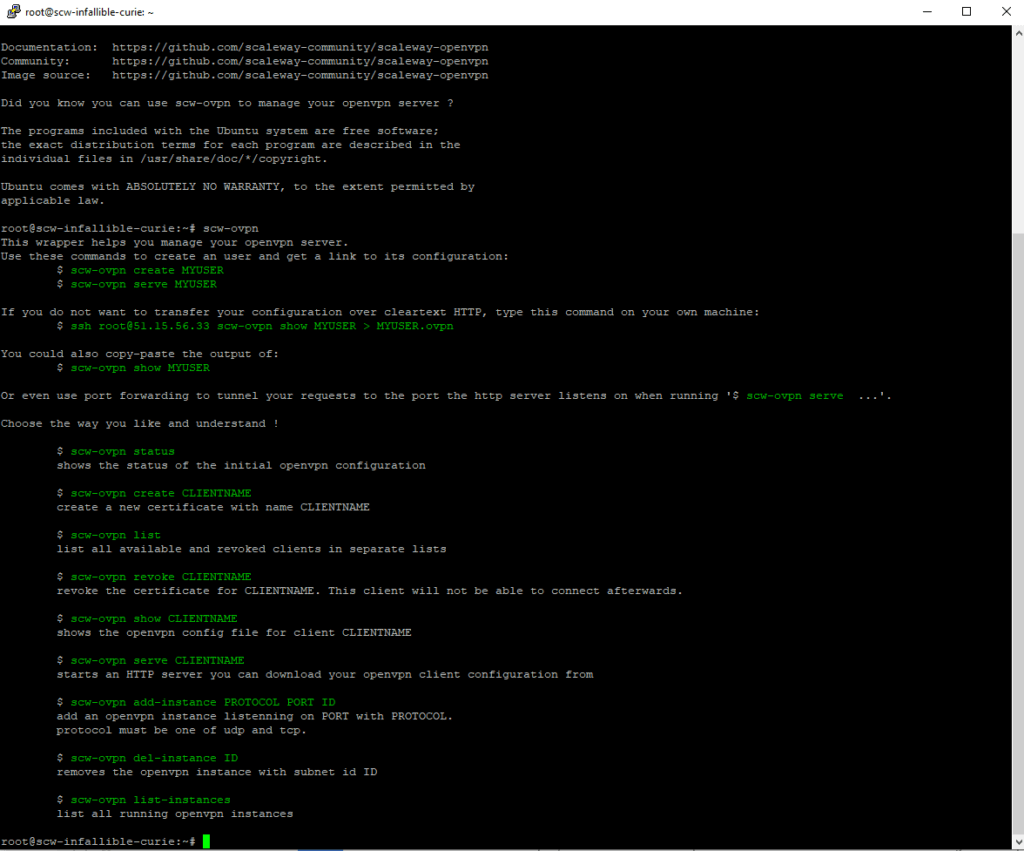

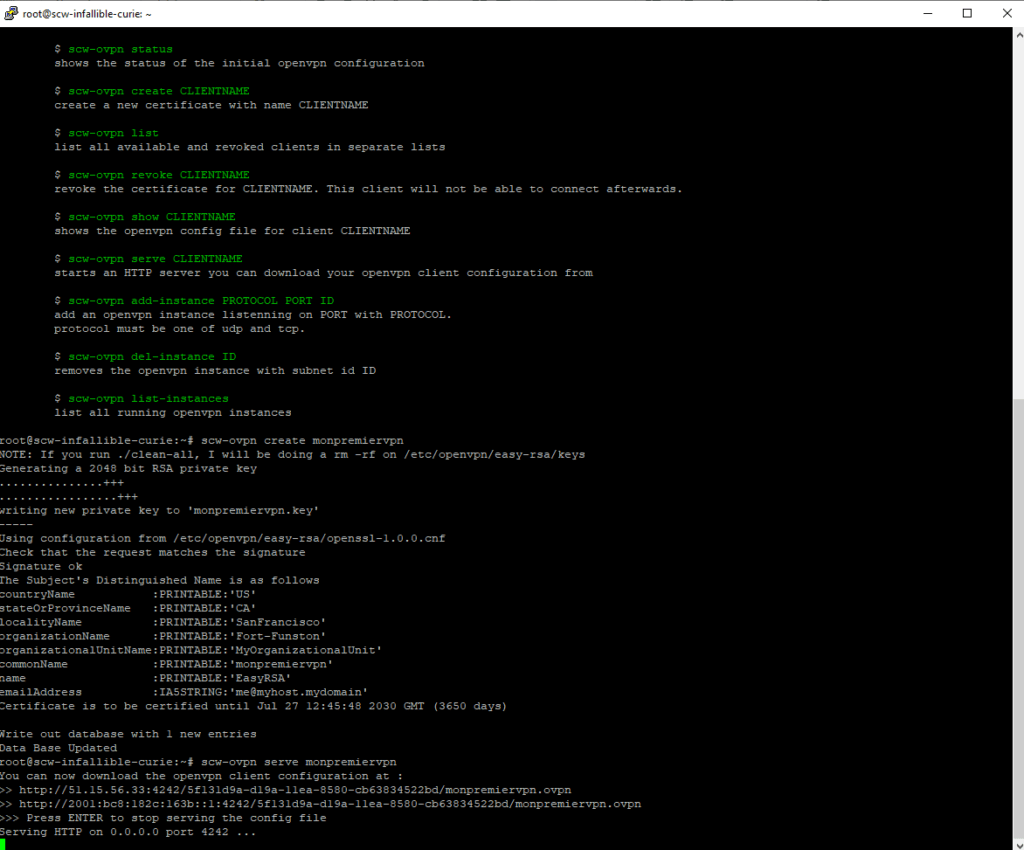

Ardından yeni bir kullanıcı oluşturacak “SCW-OVPN” komutunu girin.

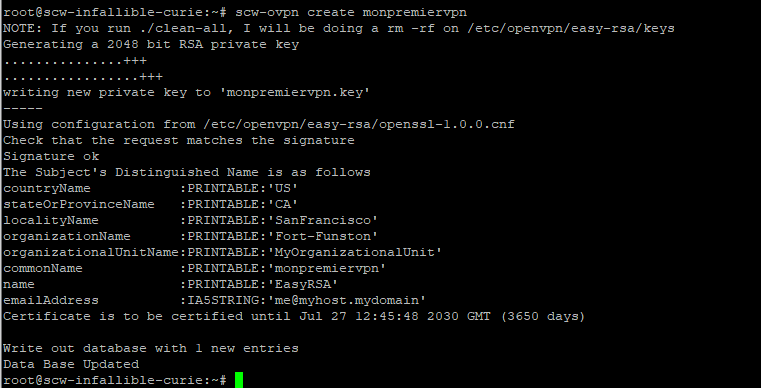

Yeni bir kullanıcı oluşturmak için “SCW-OVPN Adı Oluştur” komutunu girin veya nomutilizer, adından da anlaşılacağı gibi, kullanıcının adı alacağınız. Burada “Monpremiervpn” i koyduk.

Şimdi oluşturulduğuna göre, dosyaya ihtiyacınız var .Bağlanmak için VPN müşterinizi kullandığınızda kendinizi sunucuda tanımlamanıza izin verecek OVPN.

Dosyayı oluşturmak için .OVPN “SCW-OVPN Hizmet Nomutilizasyon” komutuna girin. Sunucu daha sonra dosyayı indirmenizi sağlayan bir bağlantı oluşturur .Ovpn.

Dosyayı indirmek için OpenVPN tarafından oluşturulan bağlantıyı tarayıcınıza otomatik olarak kopyalayın (veya bir komut satırı iseniz bir SSH komutuyla indirin). Lütfen unutmayın, bağlantı yalnızca bu sipariş sırasında mevcuttur: Giriş’e basar girmez bağlantı süresi dolacaktır.

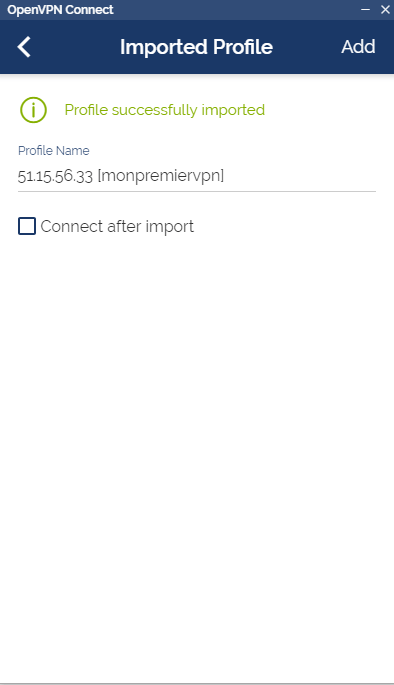

VPN müşterisi kullanın

Dosyayı kurtardıktan sonra .Ovpn, en zor yapılır. Tek yapmanız gereken bir VPN müşterisi indirmek. OpenVPN’ninki durumu çok iyi yapıyor. İndirin, ardından yükleyin. Sonra sadece dosyayı içe aktarın .Bir tünel aracılığıyla sunucuya bağlanmak için müşteride ovpn.

Tebrikler, sadece ilk VPN’nizi koydun !

Kolay ama sınırlı

Bizi ilgilendiren soruyu cevaplamak için: Hayır, kendi VPN’nizi oluşturmak çok karmaşık değil. Ancak kısıtlamalar çoktur ve genel halk için sunulan hizmet, ExpressVPN gibi bir çözüme kıyasla gerçekten avantajlı değildir.

Uzun bir kurulum

Birkaç yazılım (OpenVPN, Putty) yüklemek için gerçekten zaman ayırmalısınız, bir SSH anahtarının nasıl çalıştığını öğrenmek ve anlamalısınız. ExpressVPN, çok sayıda cihazda (bilgisayar, mobil, vb.) Mevcut bir uygulamaya sahiptir, bu da yerleşmek için sadece üç tıklama gerektirir ve tamamen Fransızca olarak tercüme edilir.

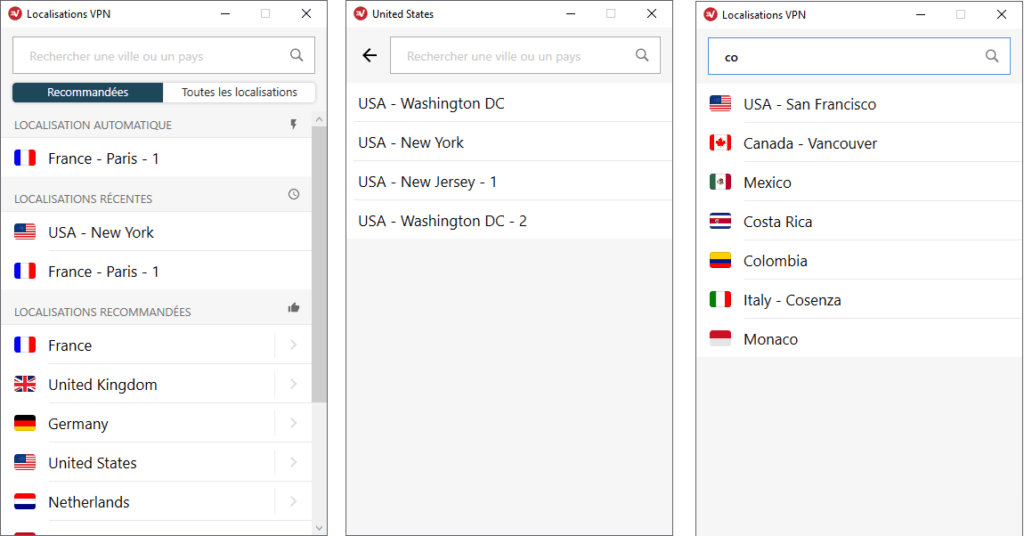

Bağlanmak istediğimiz ülkeyi ve bazı durumlarda bağlantı kurmak istediğimiz kesin şehri seçmek mümkündür. Bir arama motoru da mevcut.

Tazipsiz bir fiyat

Örneğimizde Scaleway, InstantApp OpenVPN hizmetini ayda 4,99 Euro (vergi dışı) fiyatla sunuyor. ExpressVPN şu anda bir yıllık aboneliğini ayda 6 Euro’dan az bir fiyata sunuyor. Çok farklı bir hizmet kalitesi için neredeyse eşdeğerdir.

Sınırlı Özellikler

Sormanız gereken iyi soru, VPN’nizle ne yapmak istediğinizi bilmek için kendi VPN’nizi oluşturmanın karmaşık olup olmadığını bilmek o kadar da değildir. Örneğimizde, VPN’imiz Hollanda’da bulunur ve temel bir uygulama ile çalışır, OpenVPN.

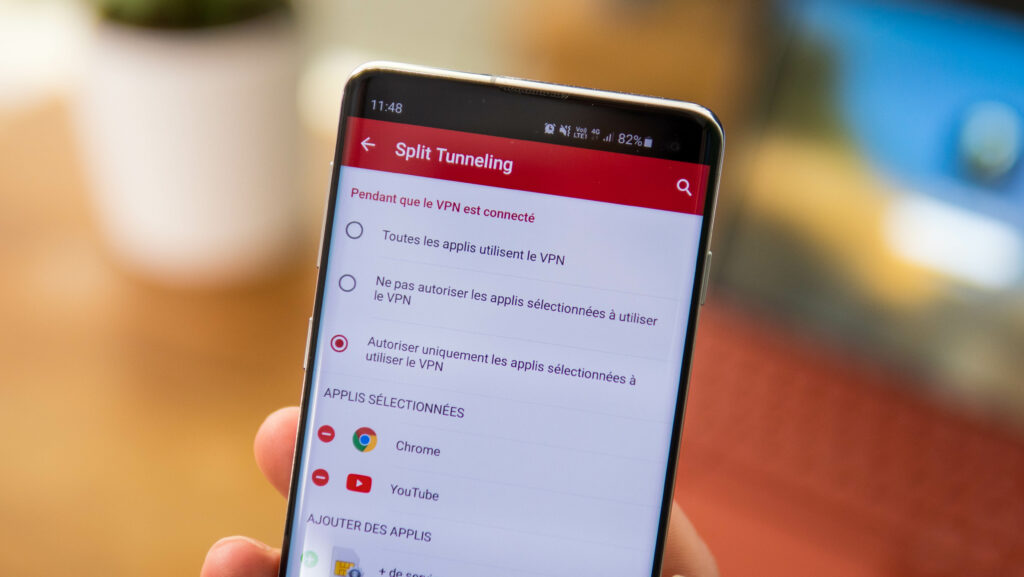

Başka bir deyişle, ExpressVPN’nin 160 farklı yerde 3.000’den fazla sunduğu tek bir sunucunuz var. Bölünmüş tünelleme özelliklerine veya büyük bir protokol seçeneğine erişiminiz olmayacak. Evimizin VPN’sinin akışı da ExpressVPN sunucuları tarafından sunulandan daha düşüktür. Son olarak, Avrupa’da bulunan bu benzersiz sunucu, SVOD platformlarının yabancı kataloglarına erişmenize izin vermeyecektir.

Bölünmüş tünel, VPN bağlantısını belirli uygulamalara sınırlandırmanıza olanak tanır.

Şu anda, çok az sayıda ev sahibi, Amerika Birleşik Devletleri’nde bulunan sunucular sunuyor. Ve yapsalar bile, Netflix Amerikan kataloğuna erişim garanti edilmez. ExpressVPN gibi bir çözümle, soru ortaya çıkmaz: Yabancı kataloğa erişmek için sadece bir Amerikalı veya Kanada sunucusuna bağlanın

İyi bir VPN tedarikçisi daha basittir

Kısacası, tek bir sunucuya, sınırlı özelliklere sahip bir VPN’ye ihtiyacınız varsa ve ellerinizi kontrol hatlarına koymaktan korkmuyorsanız, kendi VPN’nizi monte ederken eğlenebilirsiniz. Binlerce sunucu ve güçlü bir gizlilik politikası ile iki tıklamada çalışan bir çözüme ihtiyacınız varsa, ExpressVPN anın en iyi seçimlerinden biridir.

ExpressVPN şu anda bir yıllık aboneliğinde özel bir teklif sunuyor. Bunun üç ücretsiz ayı var. Bu nedenle bu abonelik ayda 6 Euro’dan azdır. Hizmetin kalitesi hakkında bir fikir edinmek için, aboneliğinizi, satış sonrası hizmetle iletişime geçerek herhangi bir zamanda durdurabileceğiniz 30 günlük “memnun veya geri ödenen” testleriniz de var.

En iyi VPN’nin ne olduğunu merak ediyorsun ? Cevabımızın en iyi VPN’lerini seçmemiz karşılaştırıcımızda

Bu makale ExpressVPN ile işbirliği içinde gerçekleştirildi

Bu, insansı XP varlığı içinde bağımsız editörler tarafından oluşturulan içeriktir. Numerama’nın editör ekibi yaratılışına katılmadı. Bu içeriklerin ilginç, nitel ve ilgi alanlarına karşılık gelmesi için okuyucularımıza bağlıyız.